网络安全-网络安全防御4

网络安全防御

单包攻击与防御

什么是单包攻击

- DoS是Denial of Service的简称,即拒绝服务。造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法正常提供服务

- 最常见DoS攻击就是单包攻击,一般以个人为单位的攻击者发动的,攻击报文比较单一

常见的单包攻击

- 扫描类攻击:是一种潜在的攻击行为,并不造成直接的破坏结果,通常是攻击者发动真正攻击前的网络探测行为

- 畸形报文攻击:通常指攻击者发送大量有缺陷的报文,从而造成被攻击的系统在处理这类报文时耗费资源或崩溃

- 特殊控制类报文攻击:也是一种潜在的攻击行为,并不造成直接的破坏结果,攻击者通过发送特殊控制报文探测网络结构,为后续发动真正的攻击做准备

扫描类攻击防御

- 防火墙防御扫描攻击时,某个源IP地址连续发送报文时,如果该IP发送的报文的目的地址/端口与其发送的前一个报文不同,则记为一次异常

- 当异常次数超过预定义的值,则认为该源IP正在进行扫描攻击,防火墙会将该源IP地址加入黑名单,后续收到来自该源IP地址的报文时,直接告警或丢弃

- 此类防御比较耗防火墙资源,不建议长期开启

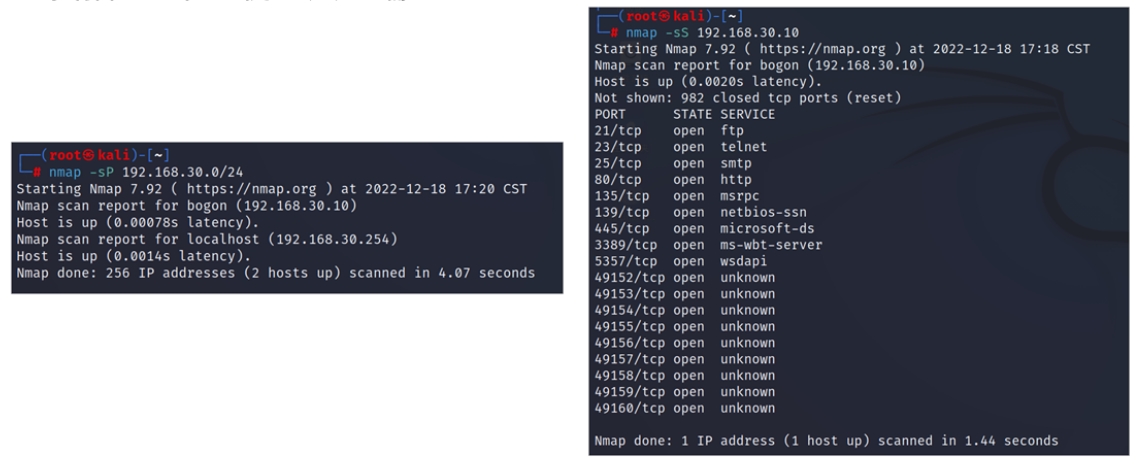

防御nmap扫描

- “攻击机” 扫瞄 “靶机”进行IP地址扫描、端口扫描

- 扫描到2个主机、大量端口

配置扫描类攻击防范

- 开启IP地址扫描和端口扫描防范,配置最大扫描速率40,应用

- 开启黑名单,应用

验证

- 开始可以正常ping通

- 扫描IP地址和扫描端口不成功

- 被加入黑名单后,无法ping通

查看威胁日志

- 发现 “port scan attack” 和 “ip sweep attack” 攻击

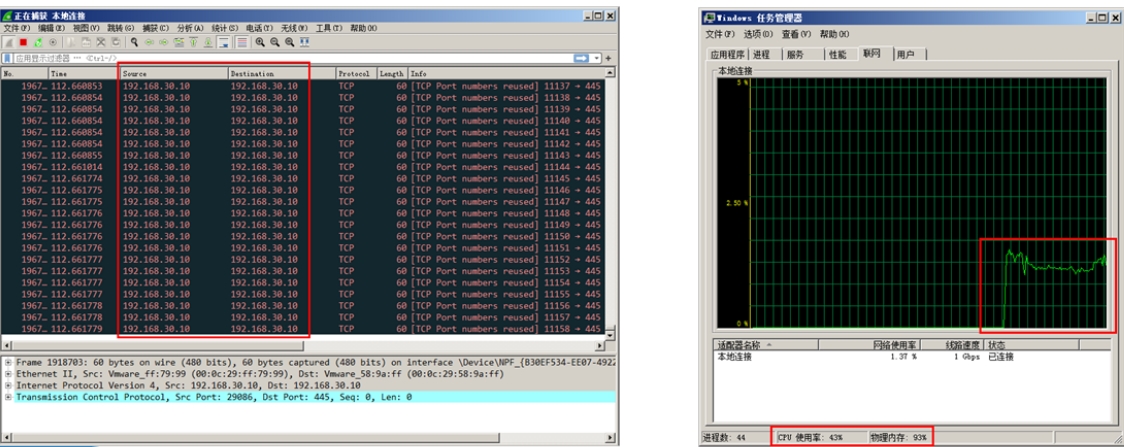

LAND攻击

LAND攻击方式采用了特别构造的TCP SYN数据包,使目标机器开启一个源地址与目标地址均为自身IP地址的空连接,持续地自我应答,消耗系统资源直至崩溃

hping3 192.168.30.10 -p 445 –syn -a 192.168.30.10 –flood

- -p:端口

- –syn:发送SYN

- -a:伪造源地址

- –flood:泛洪,持续尽快攻击

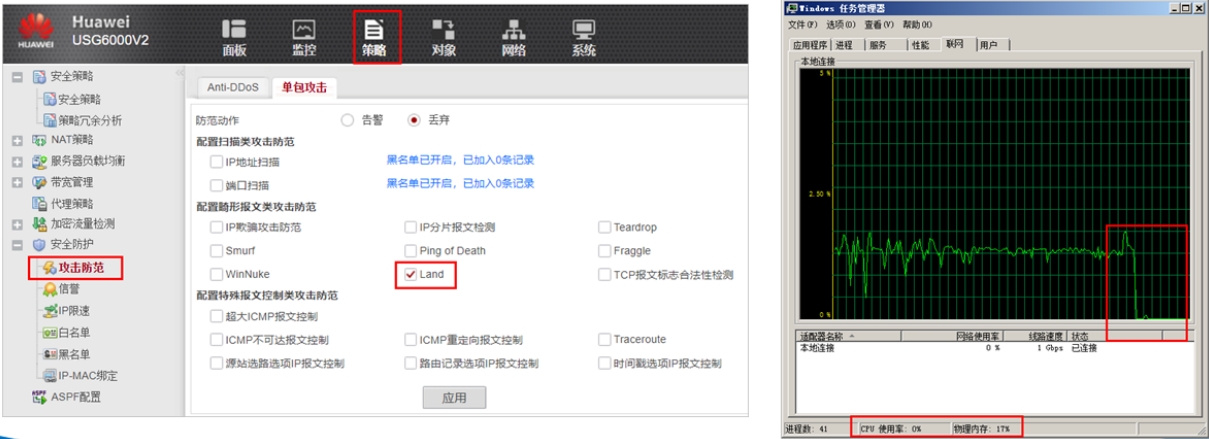

防御LAND攻击

执行攻击,抓包发现源地址和目的地址相同,目标资源消耗很大

- hping3 192.168.30.10 -p 445 –syn -a 192.168.30.10 –flood

- 开启LAND攻击防范,目标主动资源占用恢复正常

- 查看“威胁日志”,发现’Land attack’威胁

泪滴攻击

泪滴攻击(TearDrop)指的是向目标机器发送损坏的IP包,诸如重叠的包或过大的包载荷。借由这些手段,该攻击可以通过TCP/IP协议栈中分片重组代码中的bug来瘫痪各种不同的操作系统

hping3 192.168.30.10 -p 445 –syn -d 666666 –flood

- -p:端口

- –syn:发送SYN

- -d:指定数据包大小(大于65535)

- –flood:泛洪,持续尽快攻击

防御泪滴攻击

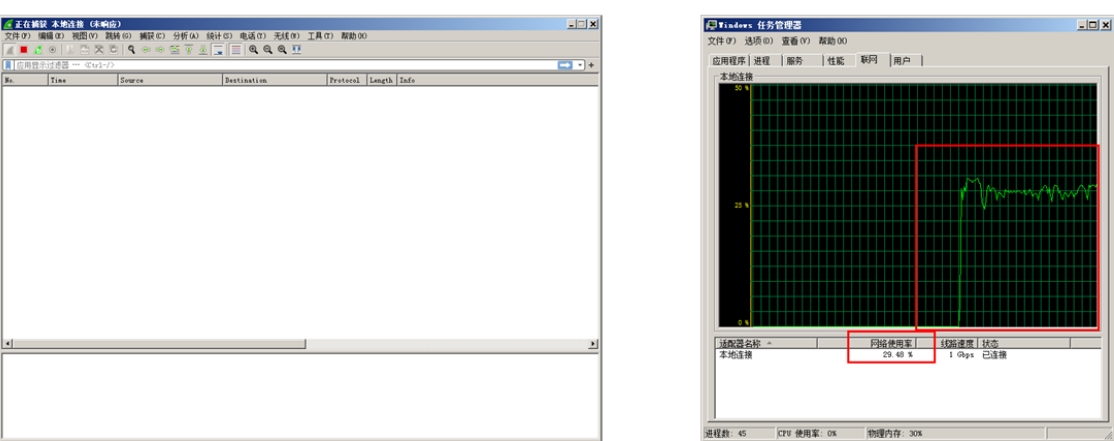

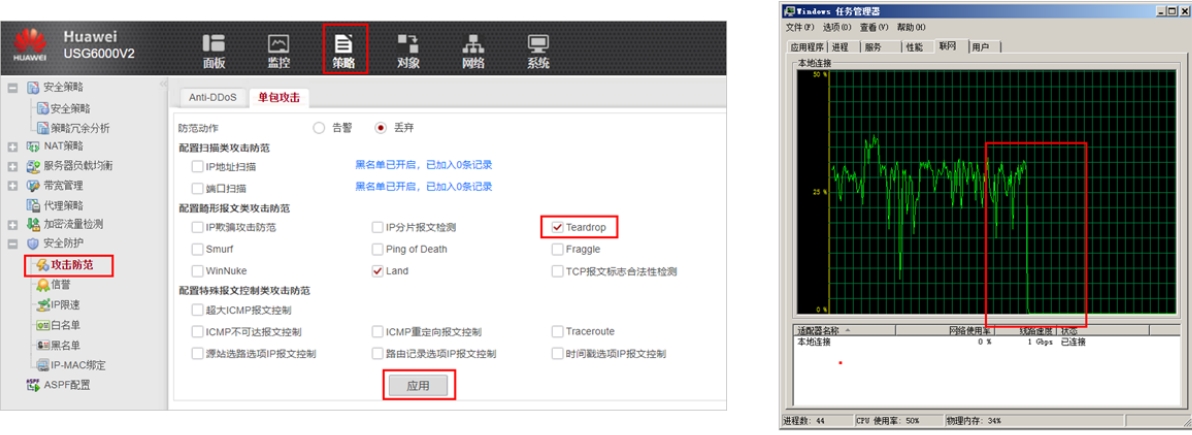

执行攻击,抓包无法响应,目标网络资源消耗很大

- hping3 192.168.30.10 -p 445 –syn -d 666666 –flood

开启Teardrop攻击防范,目标主动资源占用恢复正常

查看威胁日志,发现teardrop attack威胁

IP地址欺骗

IP地址欺骗是指伪造IP数据包的源IP地址进行攻击,如果使用随机源地址使目标无法追溯

hping3 192.168.30.10 -p 445 –syn –rand-source –flood

- -p:端口

- –syn:发送SYN

- –rand-source:随机源地址

- –flood:泛洪,持续尽快攻击

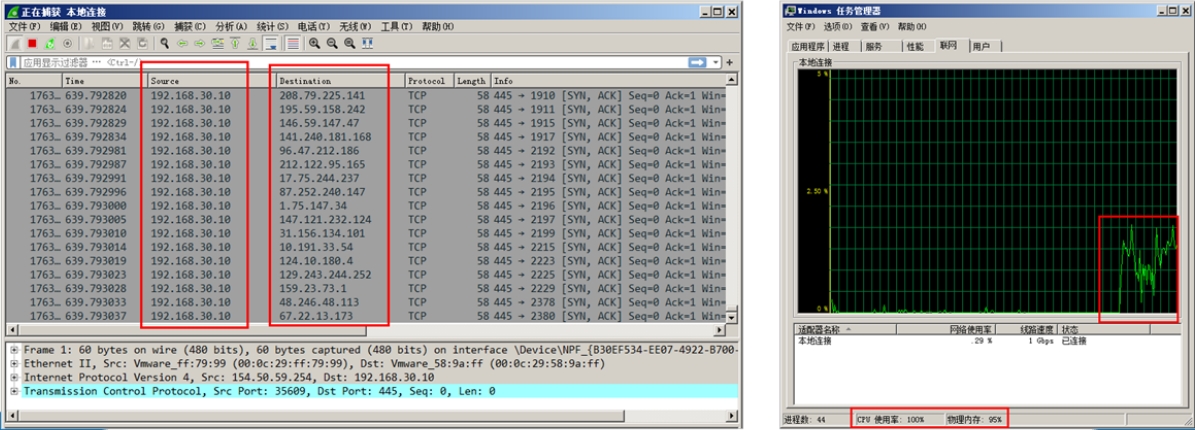

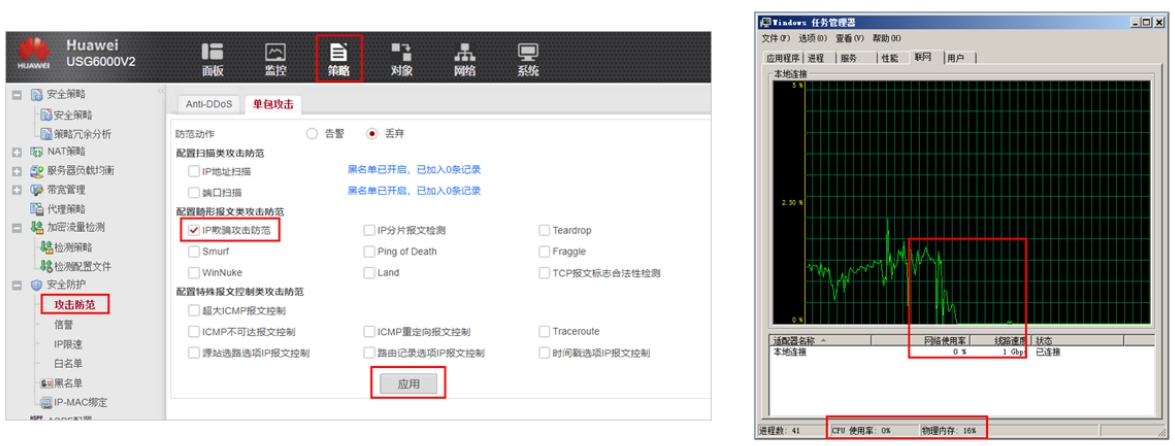

防御IP地址欺骗攻击

执行攻击,抓包发现很多随机IP地址,目标系统资源消耗很大

hping3 192.168.30.10 -p 445 –syn –rand-source –flood

开启“IP欺骗攻击防范”,目标主动资源占用恢复正常

查看威胁日志,发现ip spoof attack

流量攻击与防御

什么是流量攻击

- 流量攻击一般是指DDoS攻击

- DDoS(Distributed Denialof Service)攻击是指攻击者通过控制大量的僵尸主机(俗称“肉鸡”),向被攻击目标发送大量精心构造的攻击报文造成被攻击者所在网络的链路拥塞、系统资源耗尽

常见的流量攻击

SYN Flood攻击是利用TCP协定缺陷,向目标主机发送大量伪造源地址SYN报文,受害主机无法收到ACK报文,致使目标主机存在大量的半连接从而消耗主机资源

UDPFlood攻击属于带宽类攻击,攻击者通过僵尸主机向目标服务器发送大量UDP报文,这种UDP报文的字节数很大且速率非常快,通常会消耗网络带宽资源,严重时造成链路拥塞

ICMP Flood攻击,该攻击在短时间内向目的主机发送大量ping包,消耗主机资源

DNS Flood攻击指的是攻击者向DNS服务器发送大量的不存在的域名解析请求,导致DNS服务器瘫痪,无法处理正常的域名解析请求。

HTTPFlood攻击,攻击者控制僵尸主机向目标服务器发送大量的HTTP请求报文,这些请求报文中一般都包含涉及消耗系统资源的URI(统一资源标识符),从而消耗目标服务器资源,无法响应正常请求

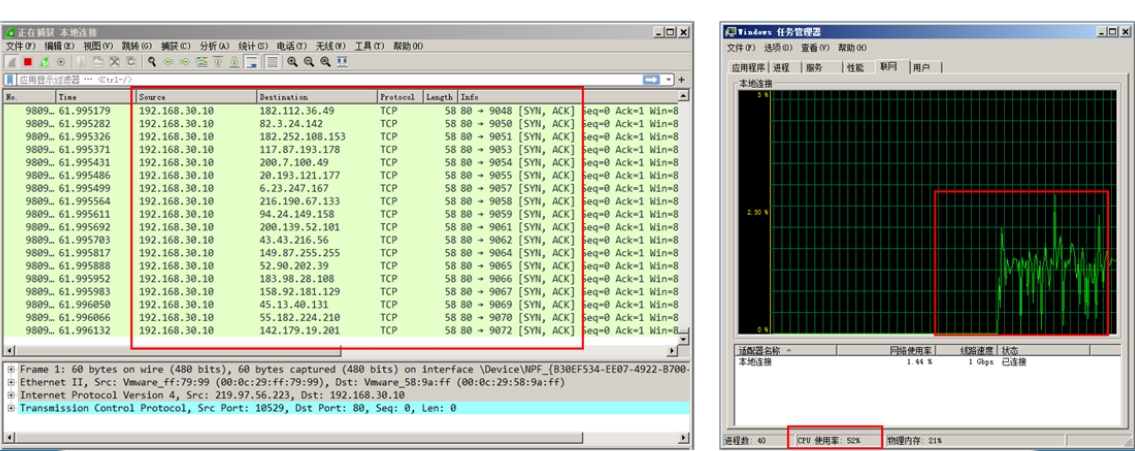

SYN Flood攻击

执行攻击,目标资源占用上升,抓包发现大量的SYN报文

- hping3 192.168.30.10 –syn -p 80 –rand-source –flood

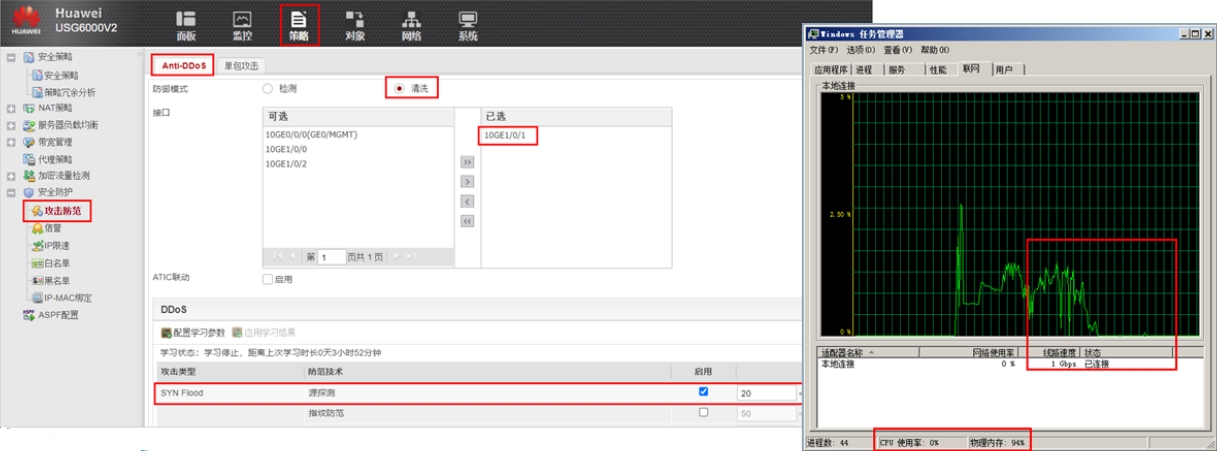

防御SYN Flood攻击

- 源探测:

- 启动TCP源探测后,防火墙收到SYN报文,将会回应一个带有错误确认号的SYN+ACK报文,接下来如果防火墙没有收到客户端回应的RST报文,则判定此SYN报文为非正常报文,客户端为虚假源

- 启用 SYN Flood攻击防范,设置值为20,目标主机资源占用恢复正常(内存占用高,为Wireshark占用)

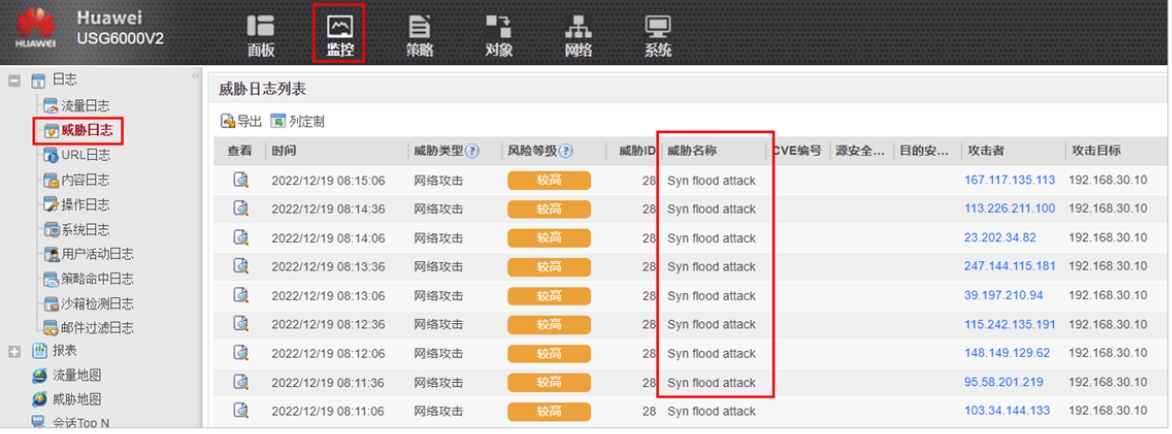

- 查看威胁日志存在“Synflood attack”威胁

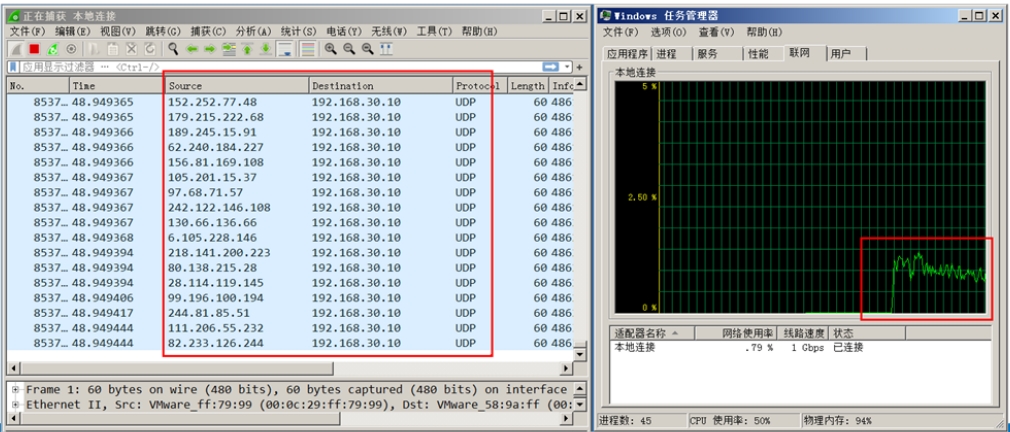

UDP Flood攻击

执行攻击,目标资源消耗上升,抓包发现大量UDP报文

- hping3 192.168.30.10 –udp -p 80 –rand-source –flood

- 注:非常消耗防火墙资源,可能把防火墙打瘫(需要重启外网口)

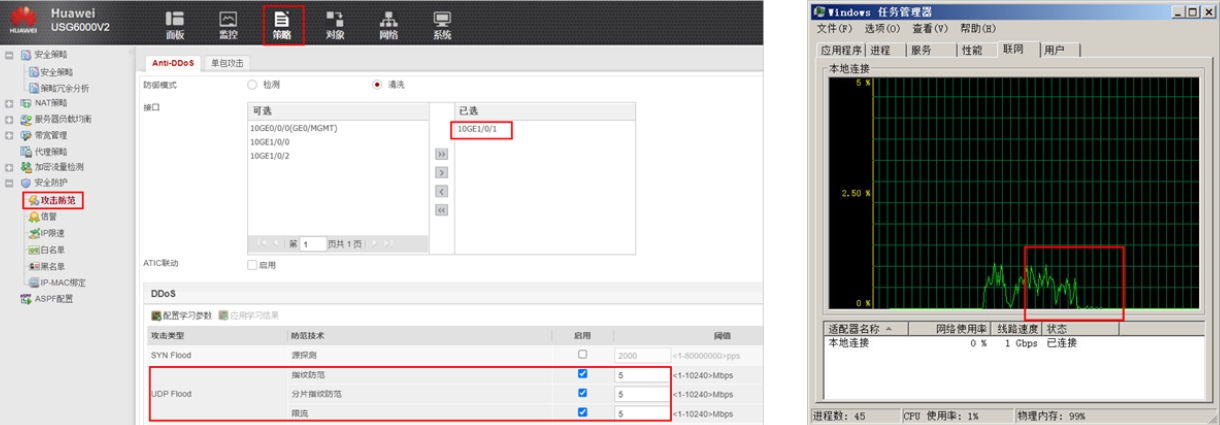

防御UDP Flood攻击

防火墙防御UDP Flood攻击主要有两种方式:限流和指纹学习

限流方式属于暴力型,可以很快将UDP流量限制在一个合理的范围内,可能会丢弃正常报文

指纹学习属于理智型,不会随意丢弃报文,但是发生攻击后需要有一个指纹学习的过程

启用UDP Flood攻击防御,设置指纹防范、限流闽值为5

目标资源消耗正常(内存占用高,为Wireshark占用)

- 查看威胁日志存在“Udp flood attack”威胁

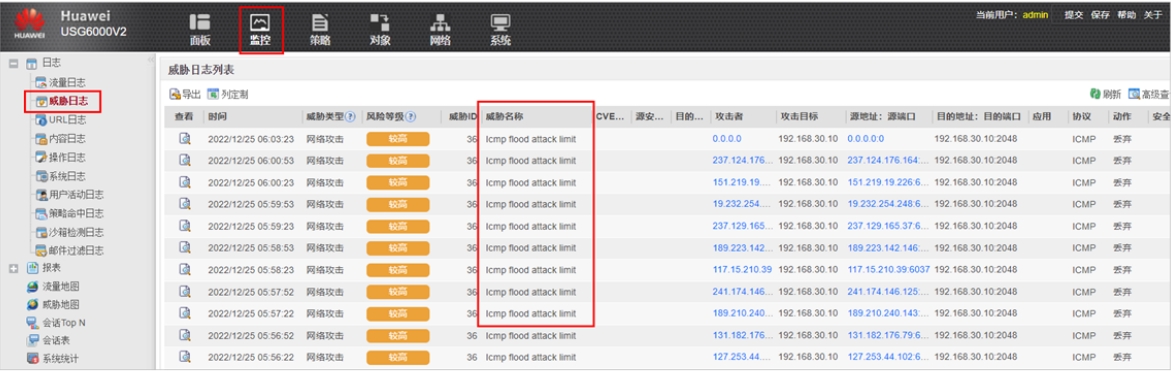

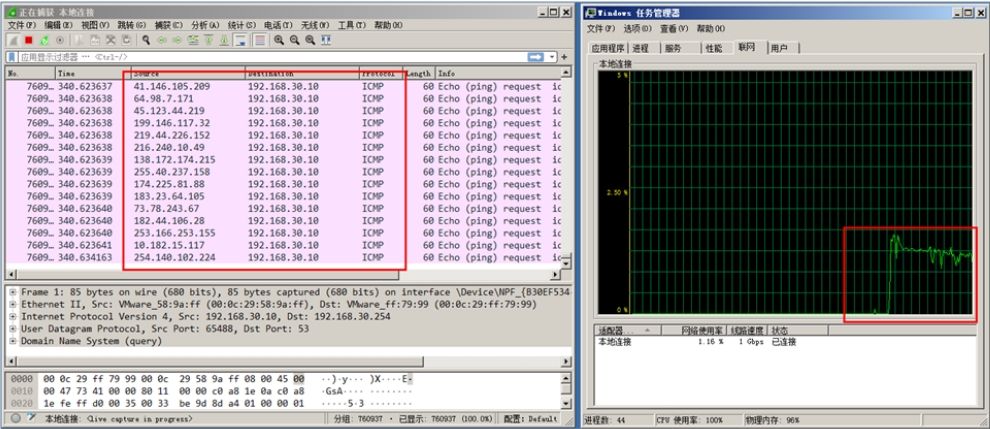

ICMP Flood攻击

执行攻击,目标资源占用上升,抓包发现大量的ICMP报文

- hping3 192.168.30.10 –icmp -p 80 –rand-source –flood

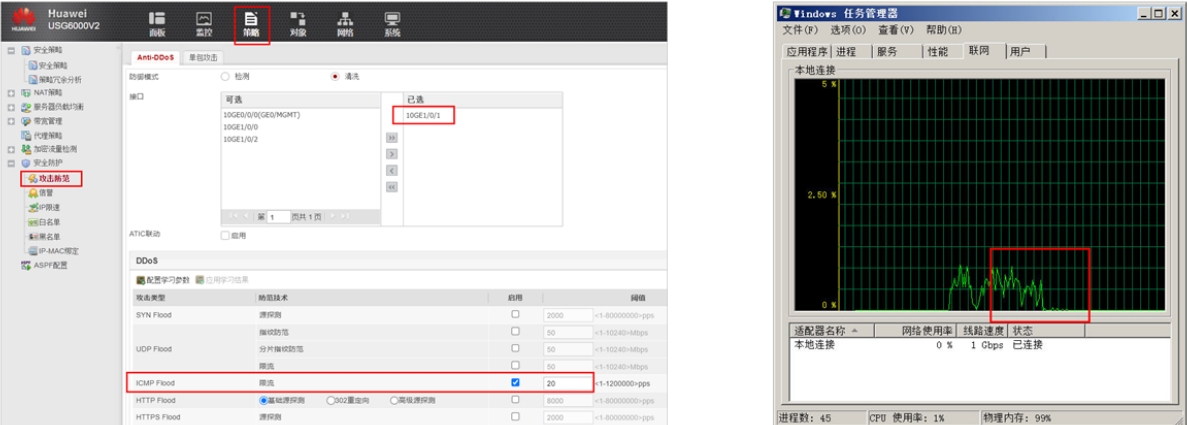

防御ICMP Flood攻击

对ICMP数据包进行带宽限制,将ICMP占用的带宽控制在一定的范围内,这样即使有ICMP攻击,造成的影响较小

启用ICMP Flood攻击防御,设置限流闻值为20

目标资源消耗正常(内存占用高,为Wireshark占用)

- 查看威胁日志存在“lcmpflood attack limit”威胁