网络安全-网络安全防御3

网络安全防御

运维审计系统-堡垒机

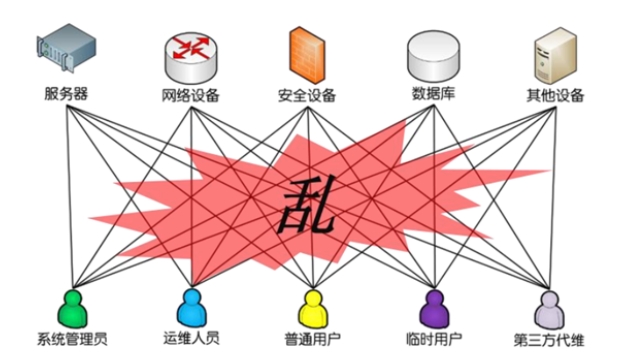

为什么需要堡垒机

网络安全等级保护“安全管理中心”要求

- 应对系统管理员进行身份鉴别,只允许其通过特定的命令或操作界面进行系统管理操作,并对这些操作进行审计

- 应通过审计管理员对审计记录应进行分析,并根据分析结果进行处理,包括根据安全审计策略对审计记录进行存储、管理和查询等

什么是堡垒机

运维安全管理与审计系统,又称堡垒机,提供的运维和安全审计管控平台解决资产多难管理、运维职责权限不清晰以及运维事件难追溯等问题,助力企业满足等保合规需求

- 集中管理运维权限

- 全程管控操作行为

- 实时还原运维场景

- 保障运维行为身份可鉴别

- 权限可管控、操作可审计

堡垒机厂商

- 启明星辰-天明运维安全网关

- 安恒-明御运维审计与风险控制系统

- 天融信-运维安全审计系统

- 绿盟-运维安全管理系统OSMS

- 飞致云-JumpServer开源堡垒机

JumpServer堡垒机介绍

JumpServer堡垒机

- 开源堡垒机,符合4A规范的专业运维安全审计系统

- 配备Web Terminal方案,交互界面美观、用户体验好

- 采纳分布式架构,支持横向扩展,无资产数量及并发限制

4A

- 身份验证/Authentication,防止身份冒用和复用

- 授权控制/Authorization,防止内部误操作和权限滥用

- 账号管理/Accounting,人员和资产的管理

- 安全审计/Auditing,追溯的保障和事故分析的依据

部署堡垒机

准备openEuler系统

硬件环境:

- 2个CPU核心

- 2G内存

- 100G硬盘

系统环境:

- openEuler-22.03

下载离线安装包

在jumpServer官网下载社区版安装包

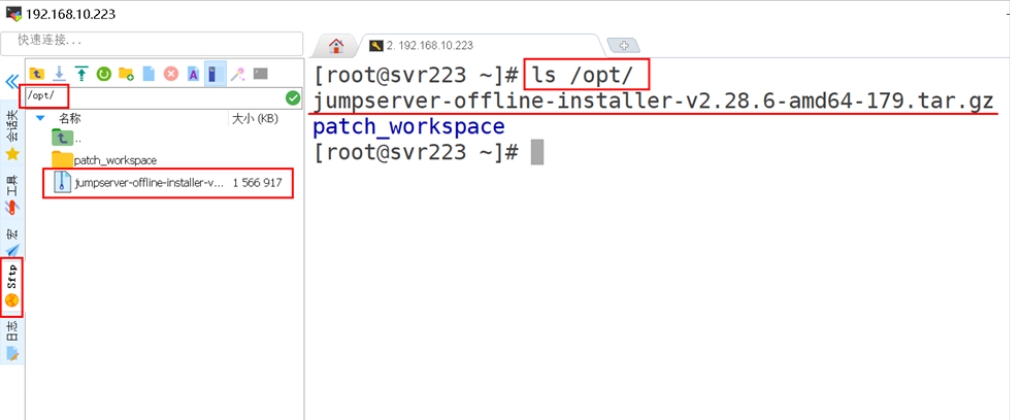

上传安装包至Linux系统

利用MobaXterm工具上传安装包到/opt目录下

在Linux中解压安装包

切换到/opt/下

1 | [root@JumpServer ~]# cd /opt/ |

解压离线安装包

1 | [root@JumpServer opt]# tar -xf jumpserver-offline-installer-v2.28.6-amd64-179.tar.gz |

切换到/opt/jumpserver-offline-install-v2.28.6-amd64-179目录

1 | [root@JumpServer opt]# cd jumpserver-offline-installer-v2.28.6-amd64-179 |

在Linux中安装JumpServer

执行安装

1 | [root@JumpServer jumpserver-offline-installer-v2.28.6-amd64-179]# ./jmsctl.sh install |

安装配置JumpServer

安装配置:

- 配置存储位置、数据库、端口等

- 按默认即可(一路回车)

1 | >>> 安装配置 JumpServer |

启动JumpServer

启动服务

1 | [root@JumpServer jumpserver-offline-installer-v2.28.6-amd64-179]# ./jmsctl.sh start |

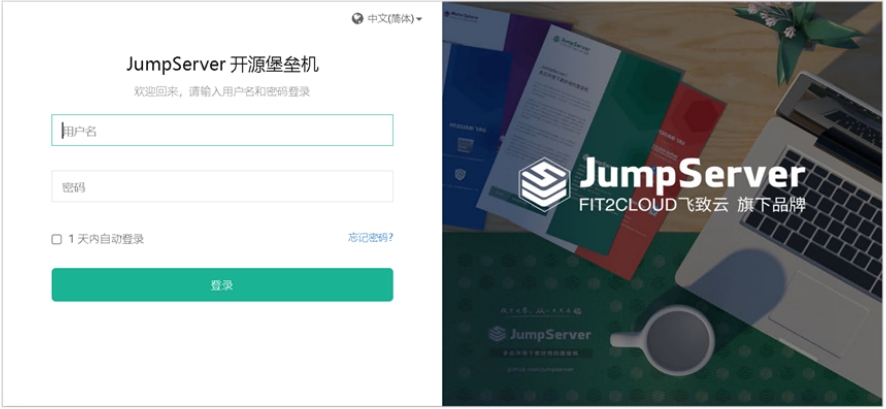

WEB访问

- http://服务器IP地址

首次登录需要修改密码

首次登录需要修改密码

- 默认用户名:admin

- 默认密码:admin

Linux安全管理

企业需求

企业需求

- 预防来自外部的黑客入侵攻击,保证企业数据安全

- 对运维人员管理服务器过程,进行监控,跟踪、记录,降低运维事故,提高内部综合安全管控能力,保证企业数据和业务安全

- 按业务需求分配账号,资源授权,从根本上杜绝账号共享,权限泛滥

- 满足国家等级保护要求

方案设计

- 安装一台openEuler部署JumpServer 堡垒机

- 另外安装一台openEuler,作为公司服务器

- 采用“旁路”在不改变原有网络结构的情况下,实现快速部署

- 用户登录堡垒机,通过堡垒机访问被保护的服务器

- 堡垒机执行账号分配、身份认证、访问控制、资源授权、行为审计

配置步骤

配置步骤

- 1)创建堡垒机用户和用户组

- 2)创建系统用户-普通用户

- 3)创建系统用户-特权用户

- 4)创建资产

- 5)创建资产授权

- 6)测试推送及连通性

- 7)测试远程连接

用户分类

- 堡垒机用户:用于在用户电脑上访问堡垒机

- 系统用户:用于堡垒机访问资产的用户,存在于资产上

- 普通用户:用于堡垒机访问资产的普通用户

- 特权用户:用于堡垒机访问资产的超级用户

- 资产:被保护的服务器、网络设备等,IP地址、协议、系统

- 资产授权:授权堡垒机用户以系统用户身份访问资产资源

第一步:创建堡垒机用户和用户组

用户:员工登录堡垒机时使用的账户,可授权访问相应的资产

用户组,用于批量授权用户访问相应的资产

第二步:创建系统用户-普通用户

- 系统用户:是JumpServer 登录资产时使用的账号

- 普通用户:资产服务器上预先存在的或由特权用户来自动创建

第三步:创建系统用户-特权用户

特权用户:是资产已存在的,并且拥有 高级权限 的系统用户

- 默认Linux 系统中的root,Windows系统中的administrator

- JumpServer使用该用户来“推送系统用户”、“获取资产硬件信息”等

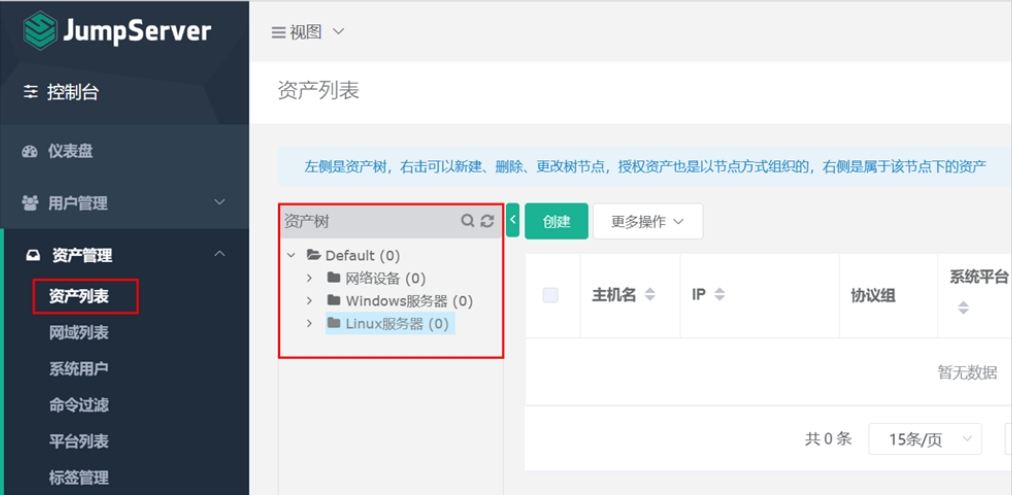

第四步:创建资产-资产树

资产列表以节点方式(资产树)组织,方便查看和管理

资产是被保护的服务器或网络设备等

- 配置IP地址、系统平台、访问协议、认证、节点等

第五步:创建资产授权

授权堡垒机用户以系统用户身份访问资产资源

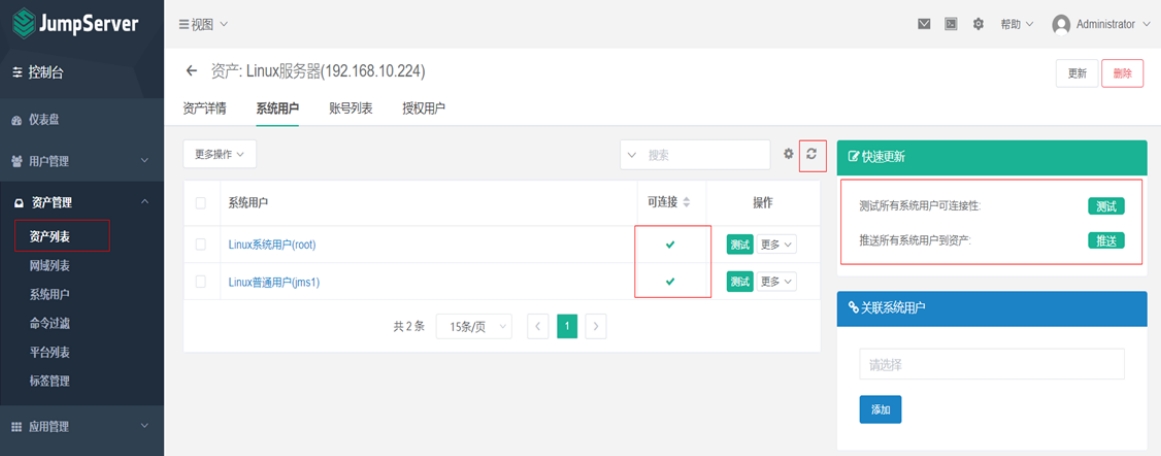

第六步:测试连通性

- 推送所有系统用户到资产

- 测试所有系统用户可连接性

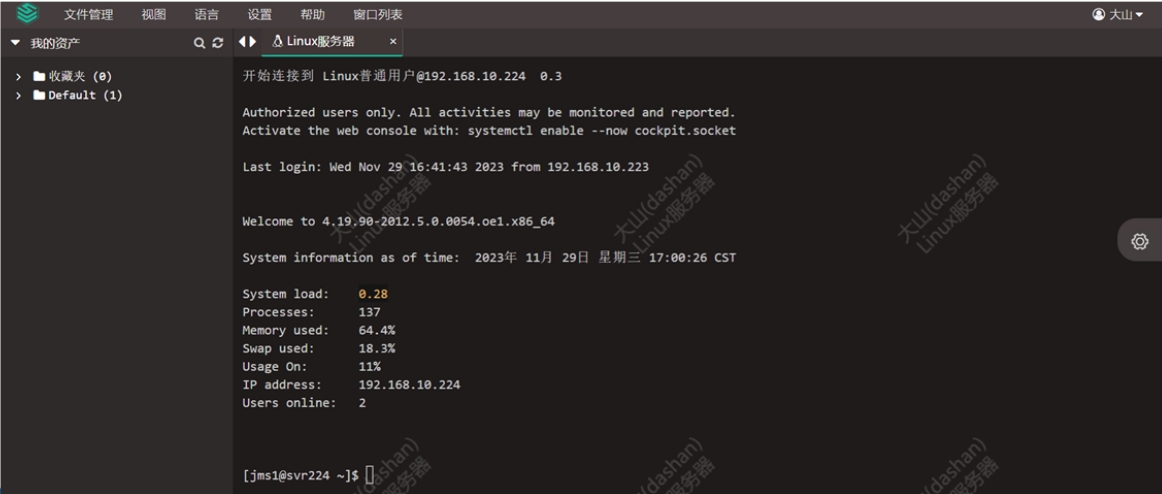

远程Linux服务器

用创建的用户登录堡垒机,打开工作台,查找我的资产

连接Linux服务器

Windows安全管理

方案设计

- 安装一台openEuler部署JumpServer堡垒机

- 另外Windows Server 2008,作为公司服务器

- 采用“旁路”在不改变原有网络结构的情况下,实现快速部署

- 用户登录堡垒机,通过堡垒机访问被保护的服务器

- 堡垒机执行账号分配、身份认证、访问控制、资源授权、行为审计

配置步骤

配置步骤

- 1)创建堡垒机用户和用户组

- 2)在Windows服务器上准备普通用户

- 3)创建系统用户-普通用户

- 4)创建资产

- 5)创建资产授权

- 6)测试远程连接

第一步:创建用户和用户组

用户:员工登录堡垒机时使用的账户

第二步:在Windows上手动创建用户

建议手动创建一个用户 (不建议使用超级管理员用户),可以在命令提示符cmd下执行

- 创建用户jms2,密码jms123..

1 | C:\Users\Administrator>net user jingliu jingliu123.. /add |

- 将用户jingliu加入到Remote Desktop Users组

1 | C:\Users\Administrator>net localgroup "Remote Desktop Users" "jms2" /add |

第三步:创建系统用户-普通用户

使用提前在Windows服务器上创建的用户jms2

第四步:创建资产-资产服务器

资产是被保护的服务器或网络设备等

- 配置IP地址、系统平台、访问协议、节点等

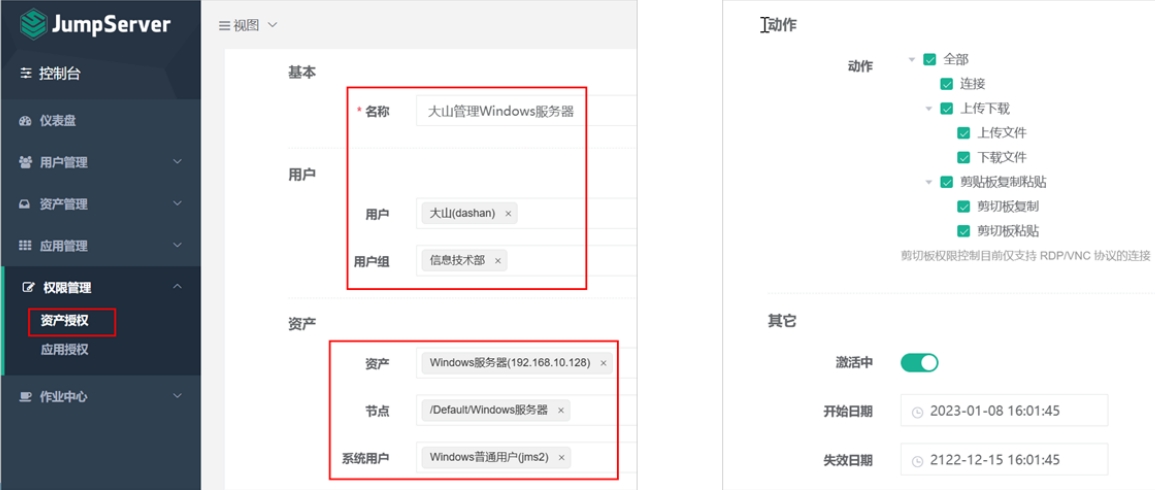

第五步:创建资产授权规则

授权堡垒机用户以系统用户身份访问资产资源

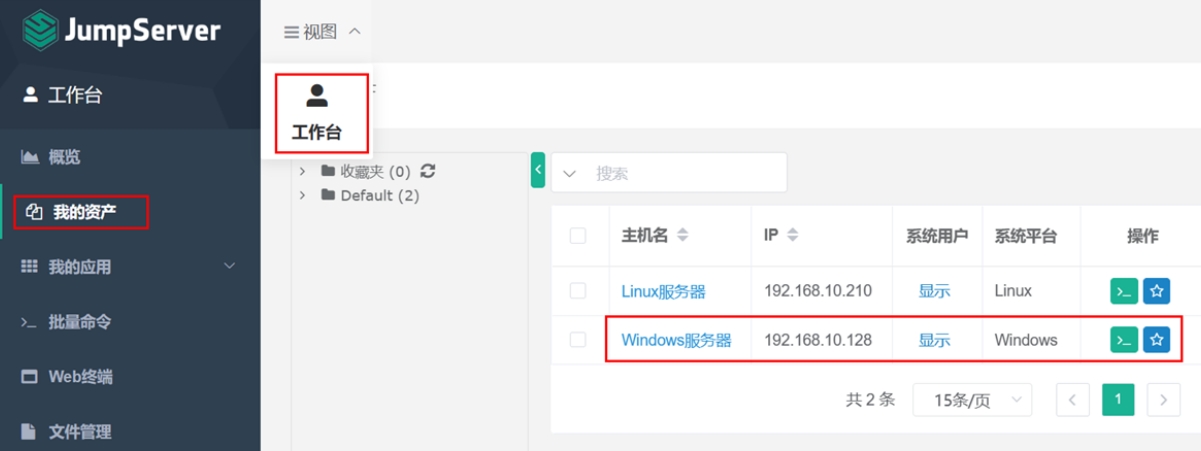

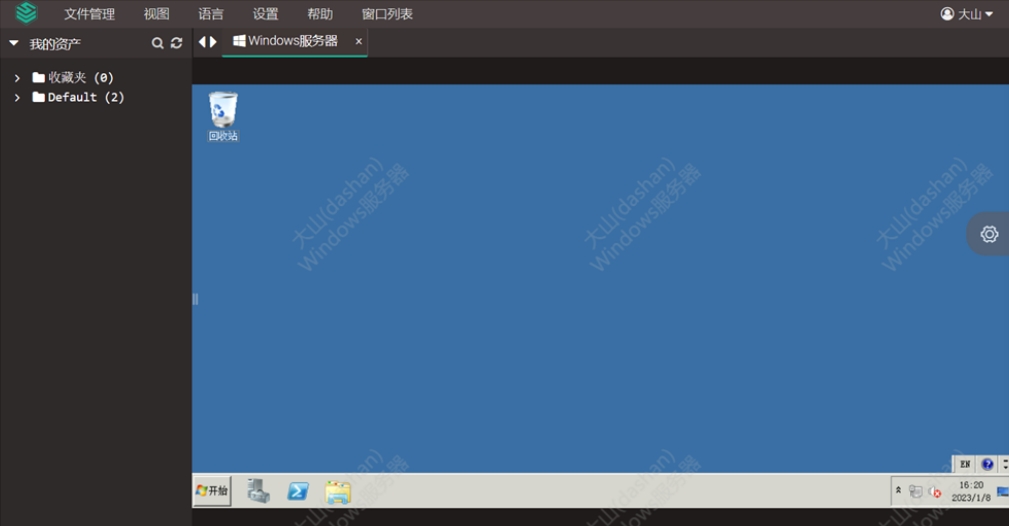

远程Windows服务器

用堡垒机用户dashan登录

连接Windows服务器

会话审计与日志审计

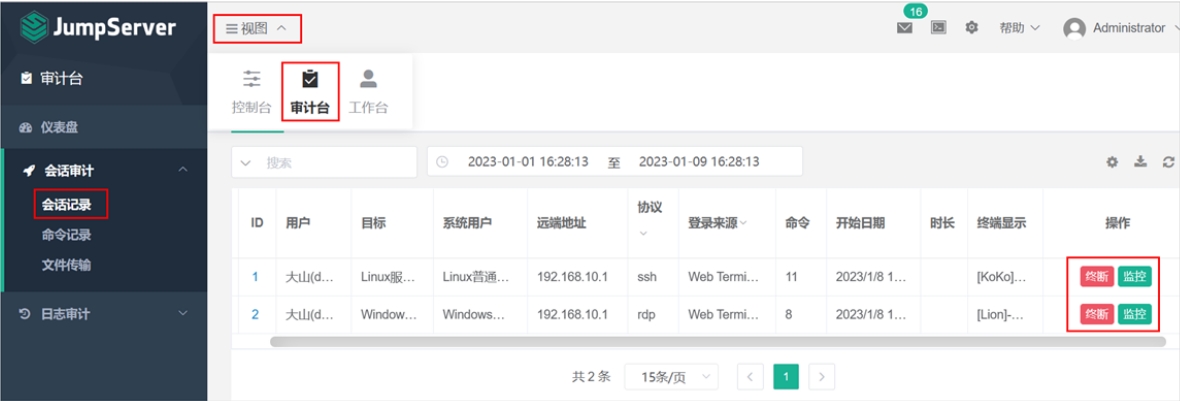

会话审计

在线会话

- 通过审计台可以实时监控屏幕操作,可以随时中断连接

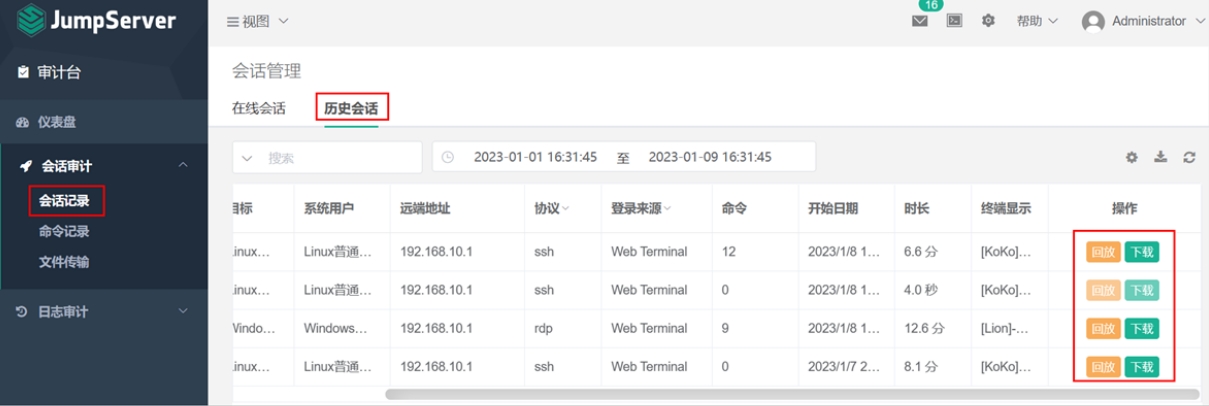

历史会话

- 可以回放监控到的视频,可以下载监控到的视频

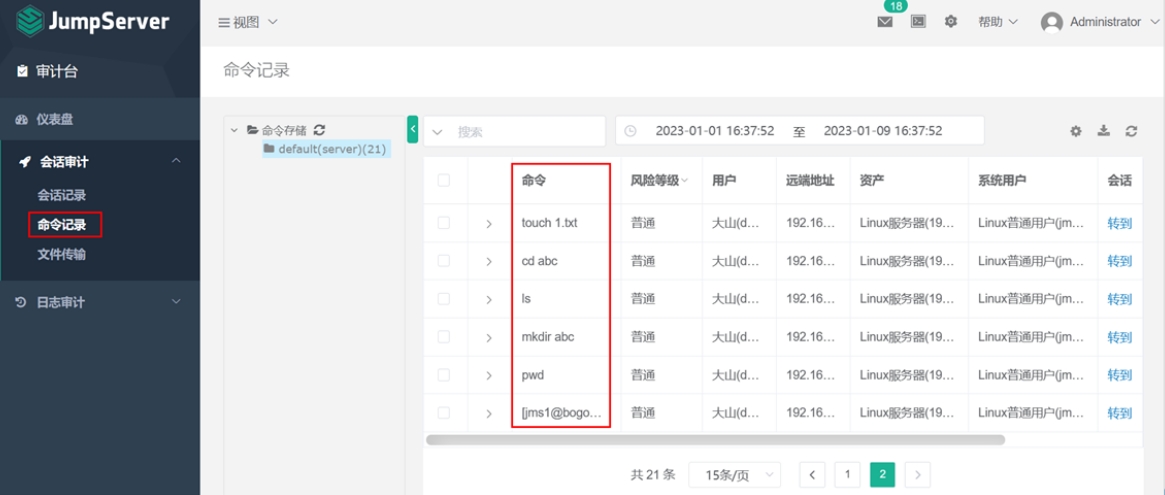

命令记录

日志审计

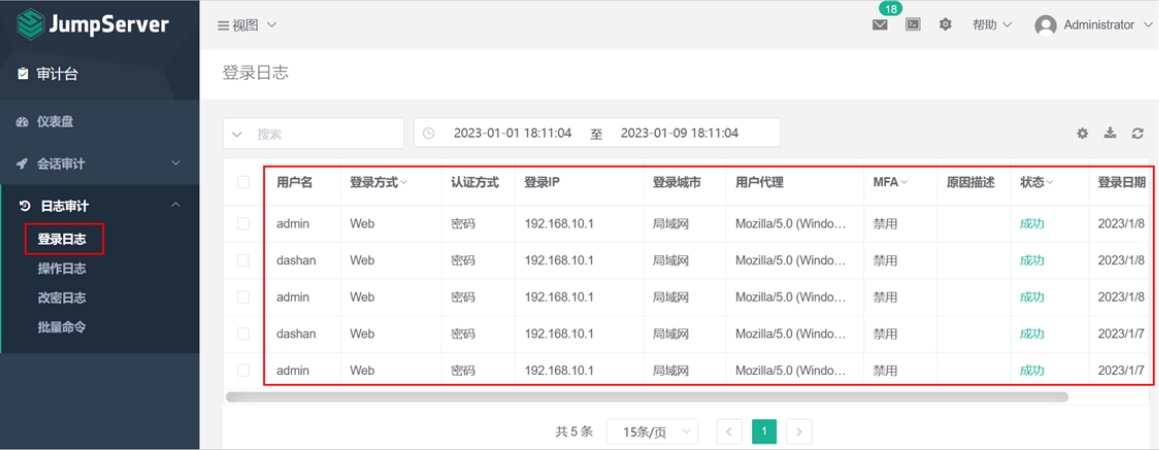

登录日志

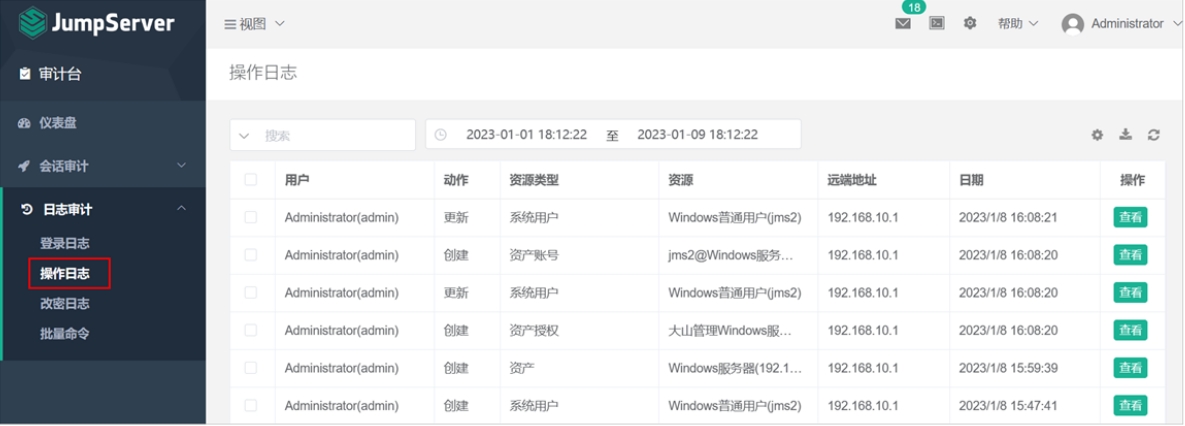

操作日志

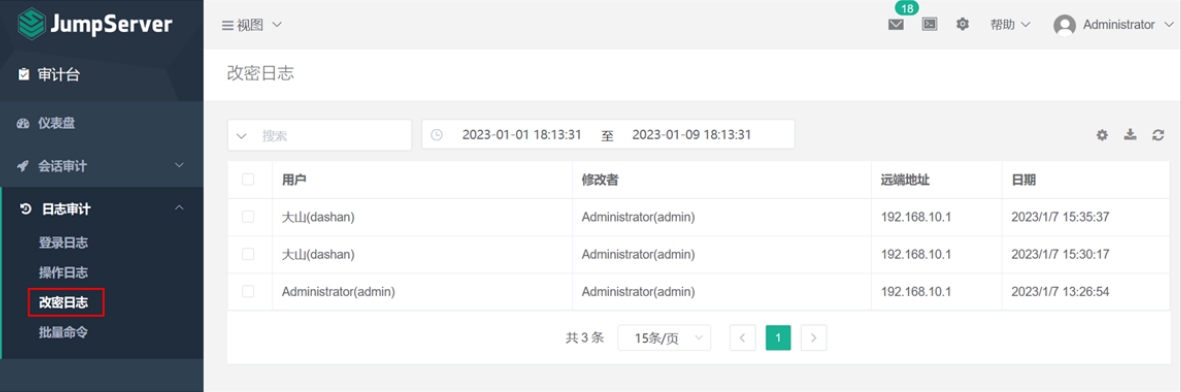

改密日志

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Nicopilot!