网络安全-网络安全解决方案2

网络安全解决方案

VPN概述

为什么需要VPN

互联网存在各种安全隐患

- 机密性:网上传输的数据有被窃听的风险

- 完整性:网上传输的数据有被篡改的危险

- 不可抵赖性:通信双方有被冒充的风险

VPN是什么

VPN是什么

- Virtual Private Network: 虚拟专用网

- VPN可以在不改变网络架构的情况下,建立虚拟专用连接,可以提高数据传输的安全性和稳定性

- 用于分公司和总部之间网络互联

- 用于员工接入到公司内部网络

VPN两个特性

- 虚拟

- 专用

VPN的特性

VPN建立“保护”网络实体之间的通信

- 使用加密技术防止数据被窃听

- 数据完整性验证,防止数据被破坏、篡改

- 通过认证机制确认身份,防止冒充

VPN的优势

VPN的优势

- 安全:采用加密及身份验证等安全技术,保障传输数据的安全和保密性

- 廉价:利用公共网络,建立虚拟隧道进行数据通信

- 连接灵活方便:任何时间,任何地点,安全高效的访问资源

- 可扩展性强:物理网络架构增加或改变,不影响VPN的部署

VPN的分类

常见VPN的分类

- IPSec VPN:站点到站点

- L2TP VPN:员工远程访问

- SSL VPN:员工远程访问

- BGP/MPLS VPN:运营商专线网络

IPSec是什么

IPSec(Internet Protocol Security)互联网安全协议,通过对IP协议的分组进行加密和认证来保护IP协议的网络传输的协议簇

- 认证头(AH)提供无连接数据完整性、消息认证以及防重放攻击保护

- 封装安全载荷(ESP)提供机密性、数据源认证、无连接完整性等

- 安全关联(SA)提供算法和数据包,提供AH、ESP操作所需的参数

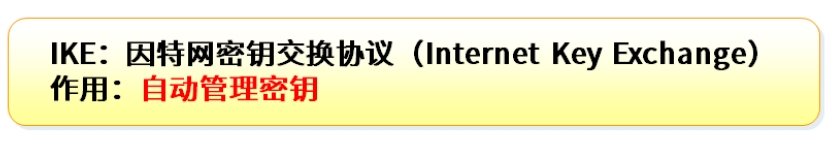

- 密钥协议(IKE)提供对称密码的钥匙的生存和交换

IPSec VPN 点到点-北京总部防火墙配置

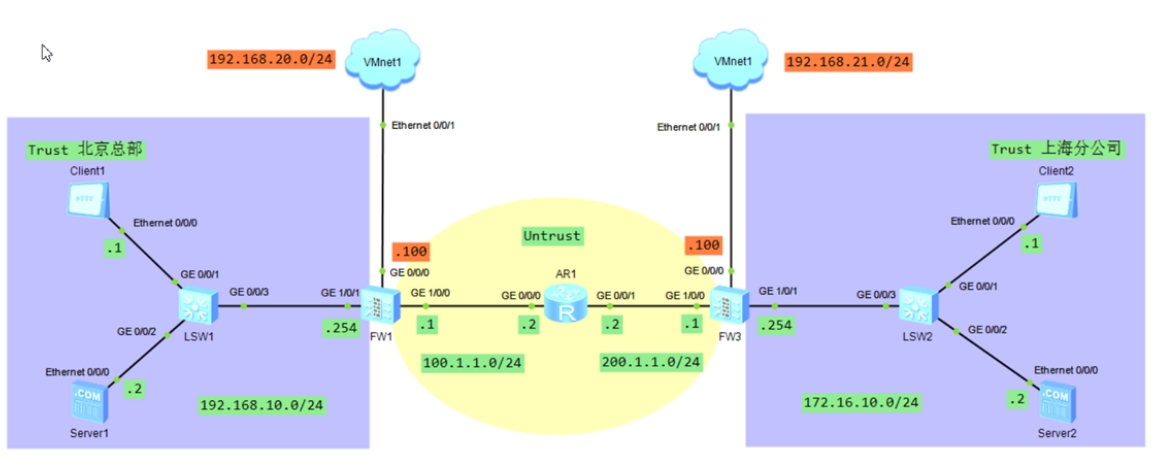

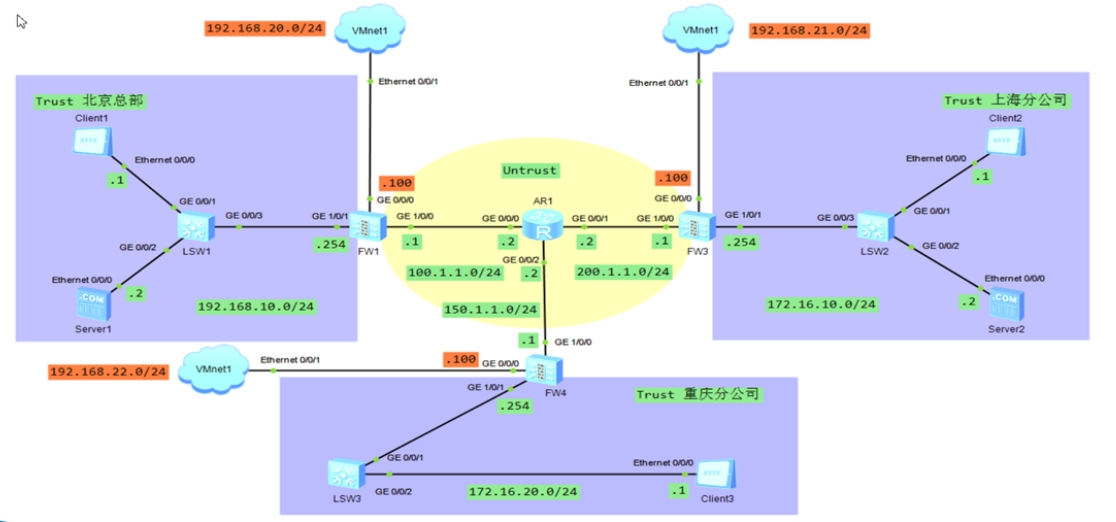

实验拓扑

企业需求分析

- 背景:企业在北京建立集团总部,在上海设立分公司,集团总部和分公司的财务数据互访,需要安全可靠的传输

- 方案:在总部和分公司的出口部署边界防火墙,采用IPSecVPN技术

- 优势:不改变企业网络架构,实现集团和分公司的数据高效安全的传输

配置思路

首先配置北京总部防火墙

- 第一步:配置接口地址

- 第二步:配置对象

- 第三步:配置安全策略

- 第四步:配置路由

- 第五步:配置IPSecVPN

- 定义名称

- 定义对端地址

- 定义预共享秘钥

- 定义待加密的数据流

- 定义安全提议

- 第六步:配置公网路由器

第一步

- 配置外网接口GE1/0/0安全区域untrust,IP地址100.1.1.1/24

- 配置内网接口GE1/0/1安全区域trust,IP地址192.168.10.254/24

第二步

为方便后期配置时调用,配置地址对象BJ、FW-BJ、FW-SH、SH

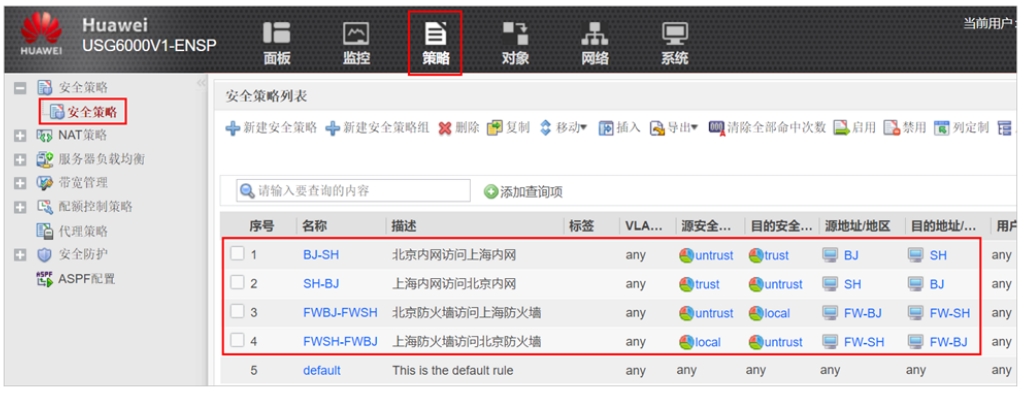

第三步

配置安全策略使内网之间、防火墙之间可以互访

第四步

配置默认路由即可

第五步

配置本端地址、对端地址、认证方式、待加密数据流

第六步

此网络比较简单,配置IP地址即可

1 | [R1]interface GigabitEthernet0/0/0 |

IPSec VPN 点到点-上海分公司防火墙配置

第一步

- 配置外网接口GE1/0/0安全区域untrust,IP地址100.1.1.1/24

- 配置内网接口GE1/0/1安全区域trust,IP地址172.16.10.254/24

第二步

为方便后期配置时调用,配置地址对象BJ、FW-BJ、FW-SH、SH

第三步

配置安全策略使内网之间、防火墙之间可以互访

第四步

配置默认路由即可

第五步

配置本端地址、对端地址、认证方式、待加密数据流

验证

- 验证:总部Client1访问分公司Client2

- 验证:分公司Client2访问总部Client1

安全提议

安全提议

阶段一

- 配置IKE安全提议(算法集合)

作用

- 认证身份、为IPSec自动分发密钥、建立IPSec SA

- 简化IPSec的使用、管理、配置和维护

阶段二

- 配置IPSec安全提议(算法集合)

作用

- 对传输的用户业务数据进行保护处理,降低信息泄漏的风险

- 数据来源验证、数据加密、数据完整性、抗重放

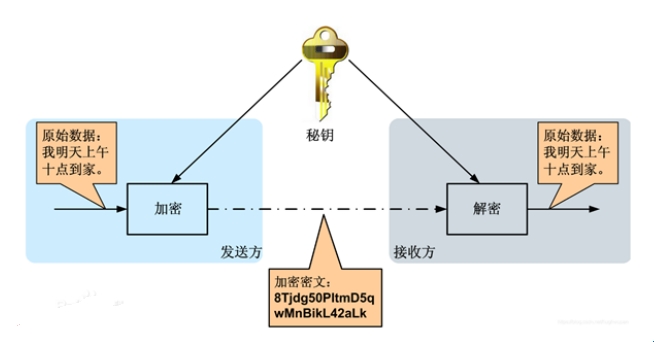

加密算法

加密算法:保证数据机密性

- DES:数据加密标准-56位的密钥

- 3DES:三重数据加密算法-共168位密钥

- AES:高级加密标准-分为128位、192位、256位秘钥

- SM1和SM4:国密算法-128位

认证算法

哈希(HASH),散列算法、消息摘要算法,保证数据完整性

MD5:信息-摘要算法-128位密钥

SHA1:安全散列算法-160位密钥

SHA2-256、SHA2-384、SHA2-512

SM3:国产哈希算法

DH算法

DH:迪菲 - 赫尔曼

- 一般被用来实现IPSec中的Internet密钥交换

- DH算法将对称加密算法和非对称加密算法综合在一起

DH算法支持可变的密钥长度

- 其中DH组1为768,DH组2为1024,DH组5为1536,DH组14为2048

- 密钥的有效长度越长,安全性也就越强,同时CPU的资源占用率也就越高

IPSec VPN连接步骤

建立IPSec VPN分为2个阶段

- 建立管理连接(阶段一)使用的算法

- 建立数据连接(阶段二)使用的算法

IPSec VPN 点到多点

实验拓扑

企业需求分析

- 企业规模发展,在多个城市设立分公司

- 企业要求,集团总部和所有分公司的财务数据要实时同步,实现高效且安全的传输,分公司之间不需要同步数据

- 集团对应多个分公司,部署点到多点的IPSeC VPN来满足需求

- 部署IPSec VPN的优势是不改变企业网络架构,实现集团和分公司的数据高效且安全的传输

配置思路

- 第一步:配置接口地址

- 第二步:配置对象

- 第三步:配置安全策略

- 第四步:配置路由

- 第五步:配置IPSec VPN

配置北京总部防火墙

第一步:配置FW-BJ的接口地址

第二步:配置地址和地址组对象

- 增加重庆分公司内网CQ和防火墙出口FW-CQ

第三步:配置安全策略

- 增加北京总部和重庆分公司内网和防火墙出口的互访

第四步:配置静态路由

第五步:配置IPSec - 点到多点 策略

- 修改场景为”点到多点”

- 清除”对端地址”

- 增加CQ”加密数据流”

第六步:配置公网路由器

- 增加连接重庆分公司网络的接口IP地址

1 | [R1]interface GigabitEthernet0/0/2 |

配置上海分部防火墙

上海分公司防火墙,不需要重新配置,直接”诊断”连接即可

配置重庆分部防火墙

和上个实验配置上海分部防火墙步骤类似

验证

- 验证:总部Client1访问分公司Client2及Client3

- 验证:分公司Client2访问总部Client1

- 验证:分公司Client3访问总部Client1

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Nicopilot!