网络安全-网络安全解决方案1

网络安全解决方案

防火墙介绍

什么是防火墙

- 防火墙是指的是一个由软件和硬件设备组合而成、在内部网和外部网之间专用网与公共网之间的界面上构造的保护屏障

- 防火墙实际上是一种隔离技术

- 防火墙重要的特征是增加了区域的概念

防火墙的本质

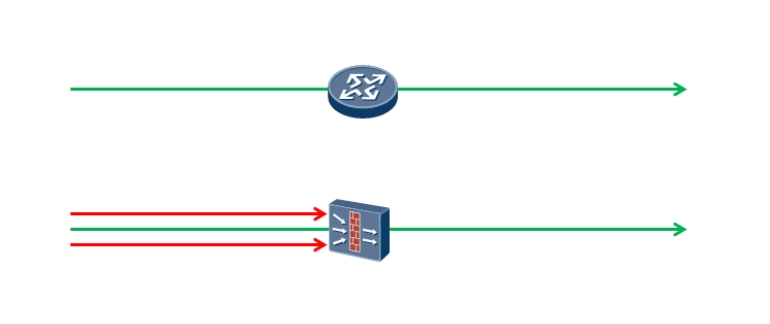

- 防火墙可以看做是具有控制流量功能的路由器

- 路由器的作用(一个字概括”通”)

- 路由器的本质是转发,防火墙的本质是控制

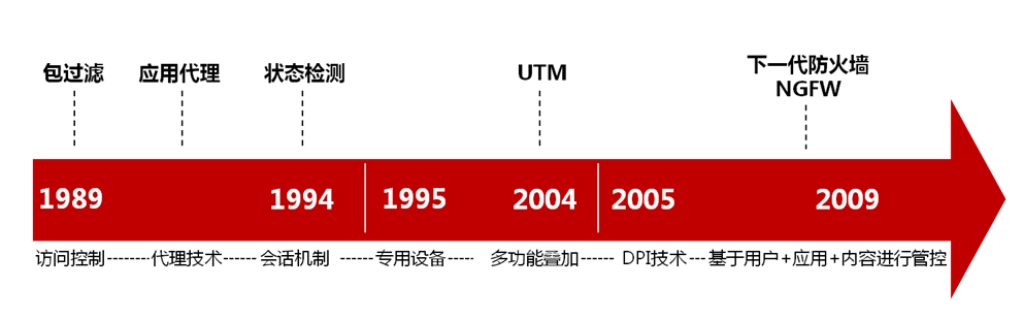

防火墙的发展历史

- 第一代:包过滤防火墙(ACL五元组)

- 第二代:代理防火墙(代理模式,处理速度较慢)

- 第三代:状态检测防火墙(动态跟踪会话流程)

- 第四代:统一威胁管理(UTM,防病毒、防入侵、URL过滤、内容过滤…)

- 第五代:下一代防火墙(NGF,应用识别、内容识别、用户识别等)

- 未来:(AI)的防火墙(已来…..)

什么是下一代防火墙

- 下一代防火墙是一款可以全面应对应用层威胁的高性能防火墙

- 通过深入洞察网络流量中的用户、应用和内容能够为用户提供有效的应用层一体化安全防护

下一代防火墙主要功能

- 行为管控与带宽管理

- VPN部署与智能路由

- 内容安全与数据防泄露

- 入侵防御与WEB防护

- 应用识别与管控

- APT防御与Anti-DDoS

- 云管理与云安全感知

常见的下一代防火墙厂商

- 华为USG系列AI防火墙(NGFW)

- 深信服下一代防火墙(NGAF)

- 天融信下一代防火墙(NGFW)

- 启明星辰-天清汉马T系列防火墙

- 绿盟防火墙(NF)

- 奇安信新一代智慧防火墙

- 安恒-明御安全网关(NGFW)

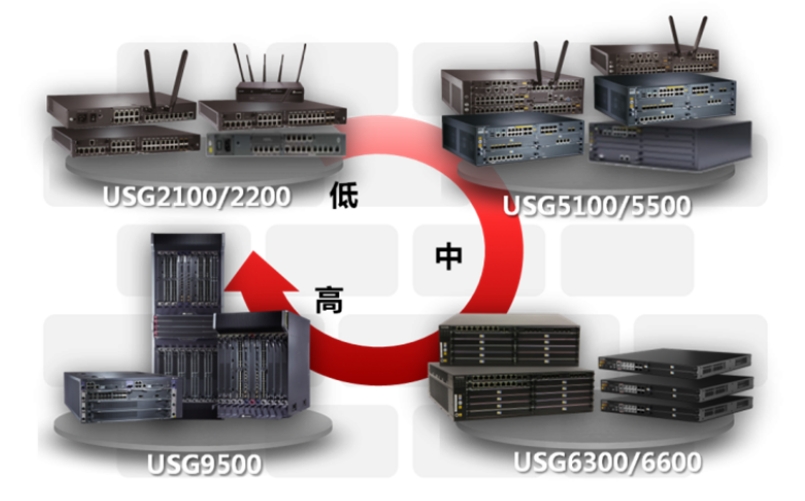

华为防火墙产品

下一代防火墙和AI防火墙

USG2000和USG5000系列定位于UTM产品 (较老)

USG6000系列升级为AI防火墙产品(主打产品)

USG9500系列属于NGFW高端防火墙产品

- 广泛应用在大型数据中心、大型企业、教育、政府、广电等行业

USG12000系列AI防关墙

- 首款T级AI防火墙,目标政府、金融、教育、医疗、企业等行业

- T级:支持10亿规模的并发连接能力

USG6000V

华为USG6000V(Universal Service Gateway)是基于NFV架构的虚拟综合业务网关,产品具备丰富的网关业务能力,如vFW、vIPSec、vLB、vIPS、vAV、vURL过滤等

- 部署在公有云AWS、私有云OpenStack

- 部署在VirtualBox、VMware

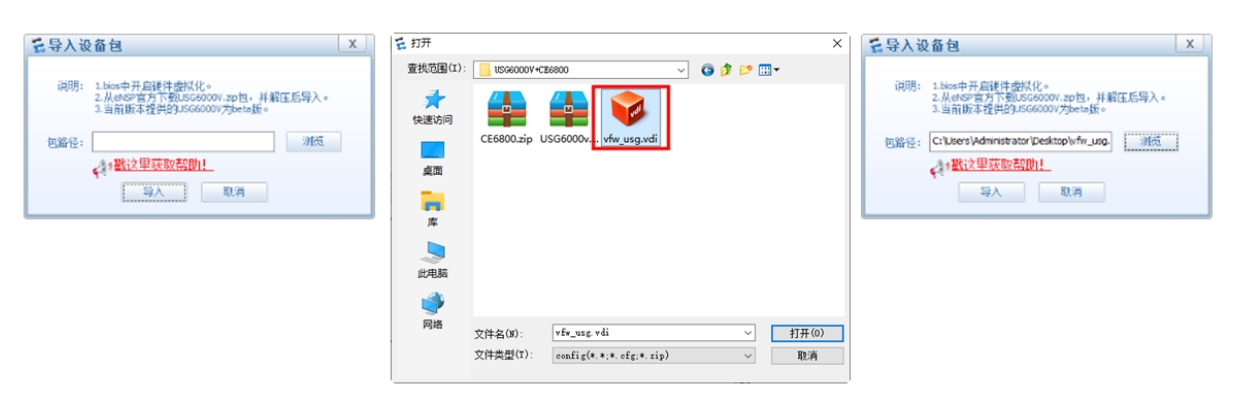

eNSP防火墙镜像导入

- USG6000V导入vfw_usg.vdi

- 启动防火墙,根据提示导入

部署WEB登录

部署WEB界面登录

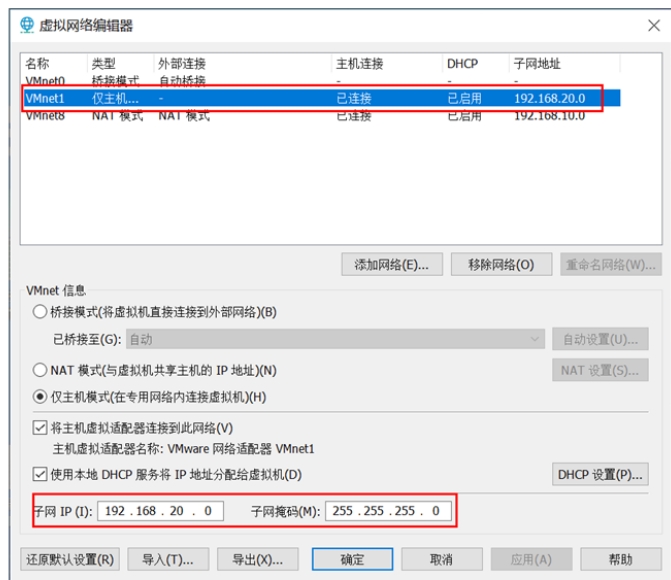

修改虚拟网络地址

打开VMware workstation

“编辑” - “虚拟网络编辑器”

配置VMnet1的子网IP为192.168.20.0 255.255.255.0

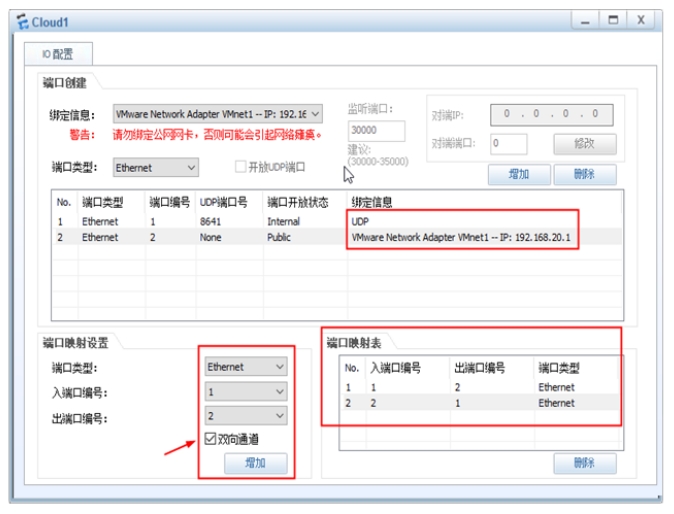

配置网云

配置网云

- 选择”绑定信息”UDP,单击增加

- 选择”绑定信息”VMnet1,单击增加

- 选择入口/出口编号,勾选双向通道,单击增加

连接网云和防火墙

- 确认网云增加了“Ethernet0/0/1”接口

- 手动连线Ethernet0/0/1到防火墙管理接口GE0/0/0(必须是此接口)

首次登录防火墙

首次登录防火墙,需要通过CLI控制台

- 用户名: admin 初始密码: Admin@123

- 首次登录必须更新密码,可改为admin@123

1 | Login authentication |

配置管理接口

- 配置接口g0/0/0的管理地址

- 开启https访问功能和ping测试功能

1 | <USG6000V1>undo terminal monitor |

访问防火墙WEB界面

在物理主机确认可以Ping通192.168.20.100

在物理主机浏览器访问https://192.168.20.100:8443

- 用户名:admin,密码:admin@123

防火墙安全区域

防火墙安全区域

默认安全区域:Trust、Untrust、DMZ、Local

- Untrust:安全级别5,用于定义互联网流量(外网)

- DMZ:安全级别50,用于定义服务器区域(服务器)

- DMZ(Demilitarized Zone,非军事化区)

- 起源于军方,是介于严格的军事管制区和松散的公共区域之间的一种部分管制的区域

- 防火墙引用了这一术语,指的是一个与内部网络和外部网络分离的安全区域

- Trust:安全级别85,用于定义内网所在区域(内网)

- Local:安全级别100,用于定义设备收发的流量(防火墙本身)

- Local(本地区)

- 凡是由防火墙主动发出的报文均可认为是从Local区域中发出,凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收

配置安全策略

配置内网访问外网

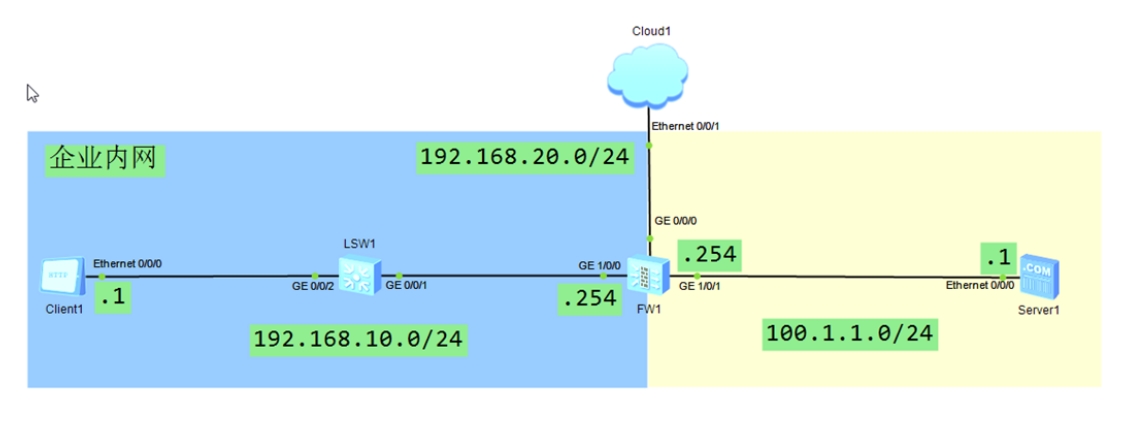

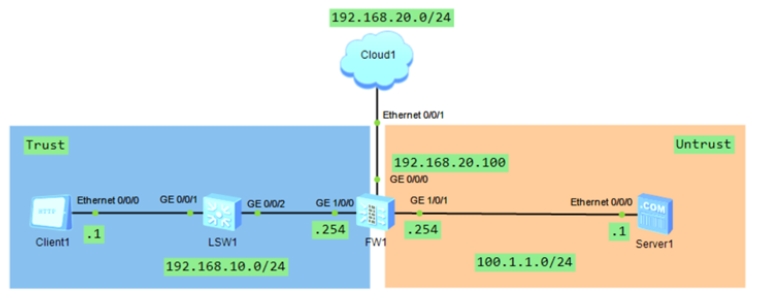

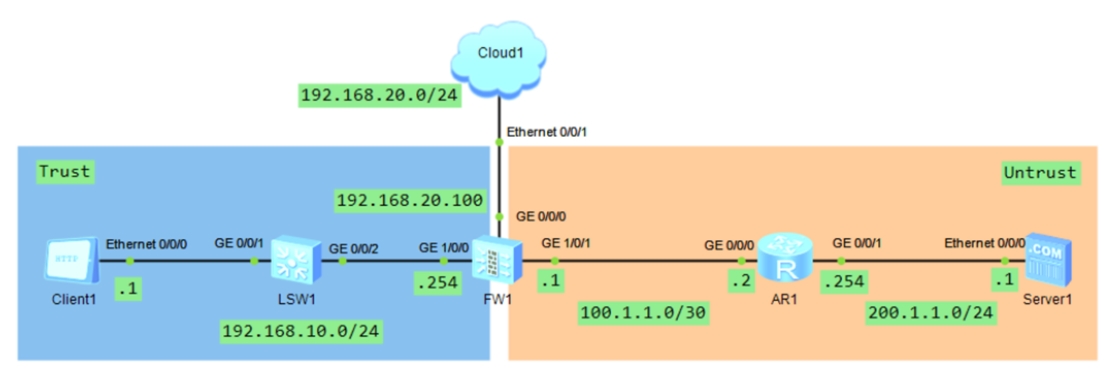

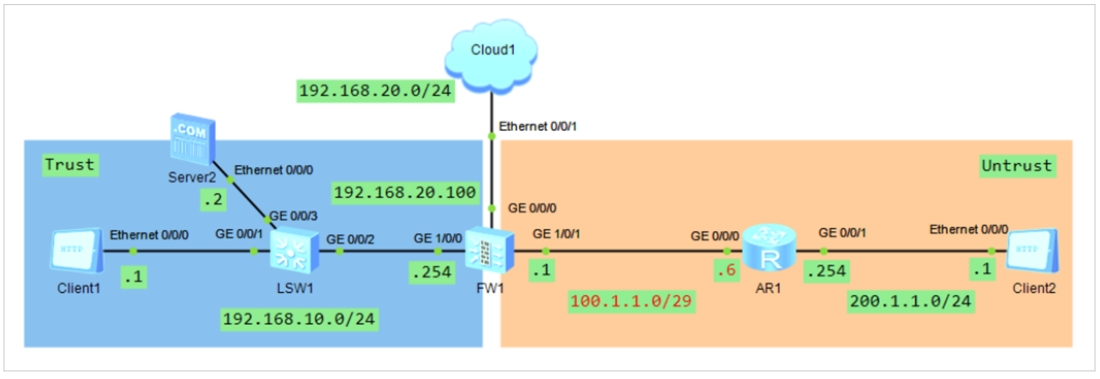

实验拓扑

- 需求:实现企业内网访问外网服务器

配置步骤

- 第一步:配置接口地址

- 第二步:配置安全策略

配置接口

网络 => 接口 => 接口,单击具体的”接口名称”

- 配置”安全区域”和”IP地址”

配置安全策略

策略 => 安全策略 => 安全策略,单击”新建安全策略”

- 配置”策略名称”、”源安全区域”、”目标安全区域”

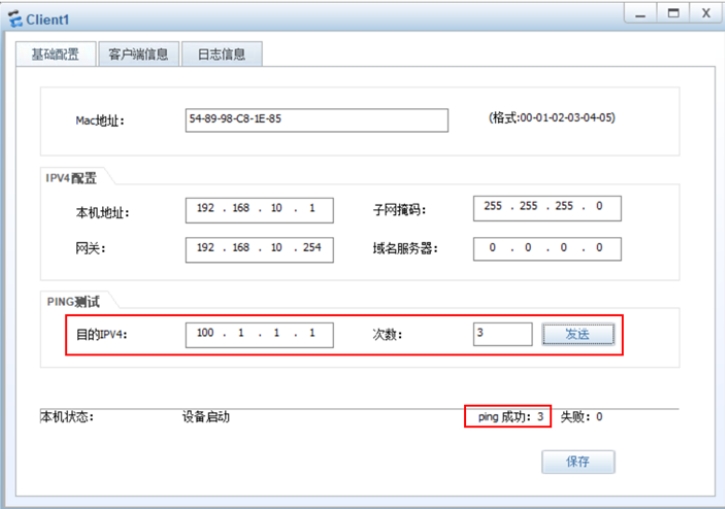

测试结果

在client1上,使用ping测试

防火墙配置NAT-EasyIP

NAT概述

什么是NAT

- 网络地址转换

NAT作用

- 在节约IPv4地址的前提下,实现内网大量主机与公网通信

- 隐藏公司网络和IP,对内网主机起到一定的保护作用

NAT分类

- Basic NAT:IP地址转换

- NAPT:IP+端口号转换

NAT主要实现方式

- 静态NAT:静态一对一

- Easy IP:基于出接口的NAPT

- 地址池NAT:基于地址池的NAPT

- NAT Server:端口映射

配置EasyIP

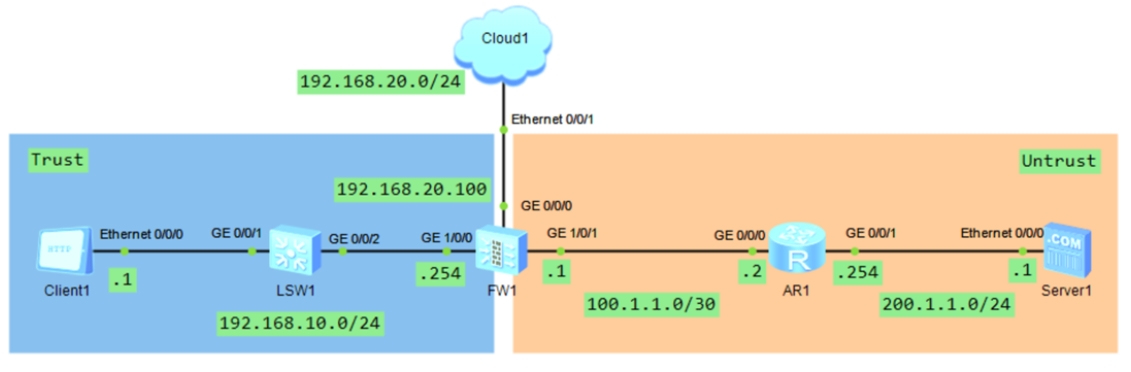

实验拓扑

- 防火墙配置默认路由

- 公网路由器不要配置去内网的路由表

企业需求分析

- 企业出口部署一台边界防火墙

- 企业网络规模较小,公网IP地址为100.1.1.1/30,对端100.1.1.2

- 实现企业内网主机访问外部网络

- 因没有空闲的公网IP地址,所以使用出接口地址做NAT

配置步骤

- 第一步:配置接口地址和安全区域

- 第二步:配置安全策略

- 第三步:配置NAT策略

- 第四步:配置默认路由

- 第五步:验证

第一步:配置接口地址和安全区域

第二步:配置安全策略

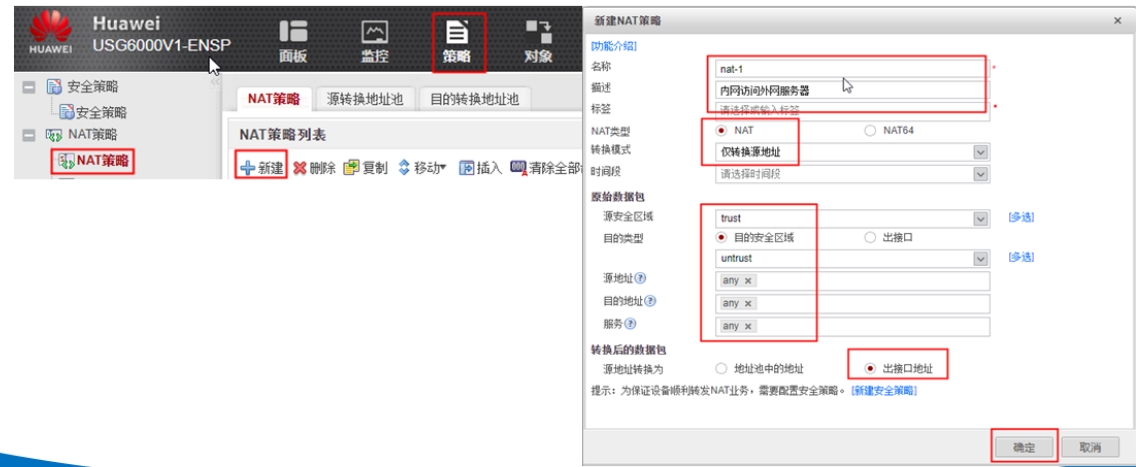

第三步:配置NAT策略

- 转换模式:”仅转换源地址”

- 源地址转换为:”出接口地址”

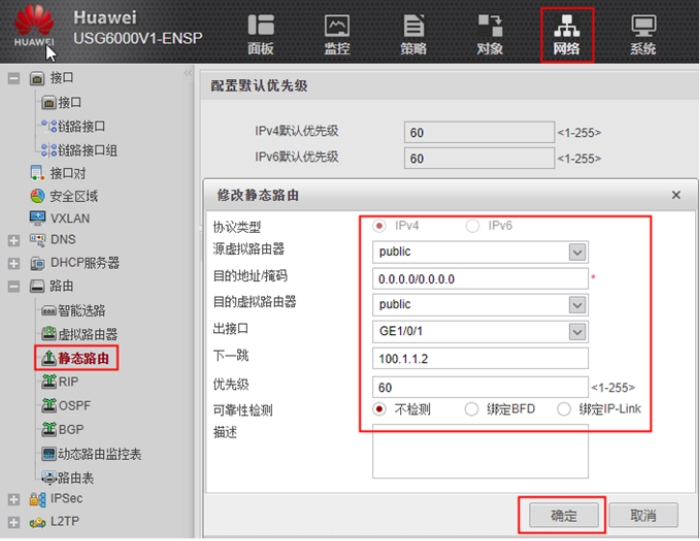

第四步:配置默认路由

- 出接口:G1/0/1

- 下一跳:100.1.1.2

第五步:配置路由器AR1

1 | <Huawei>u t m |

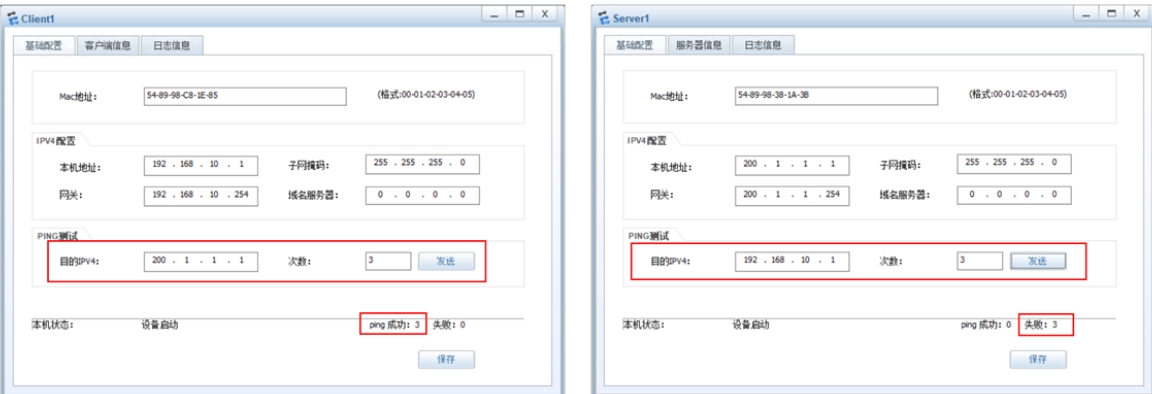

第六步:验证

- 在Client1上可以ping通Server1

- 在Server1上可以ping通Client1

防火墙配置地址池NAT

配置地址池NAT

实验拓扑

- 和上一个实验一致

企业需求和配置步骤

企业需求分析:

- 企业出口部署一台边界防火墙

- 企业公网IP网段为:100.1.1.0/29(可用地址100.1.1.1~6/29)

- 本端IP地址:100.1.1.1

- 对端IP地址:100.1.1.6

- NAT池: 100.1.1.2 ~ 4

- NAT Server: 100.1.1.5

- 实现企业内网主机访问外部网络

- 配置公网出口地址100.1.1.1,对端地址100.1.1.6

- 空闲的公网IP地址,配置地址池NAT,实现更高的并发会话连接

第一步:配置接口地址和安全区域

注意修改接口G1/0/1子网掩码29

第二步:配置安全策略

和上一个实验一致

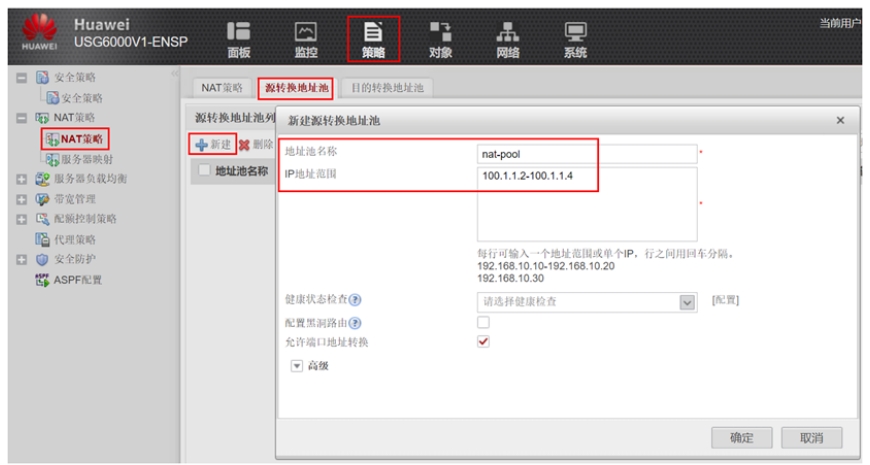

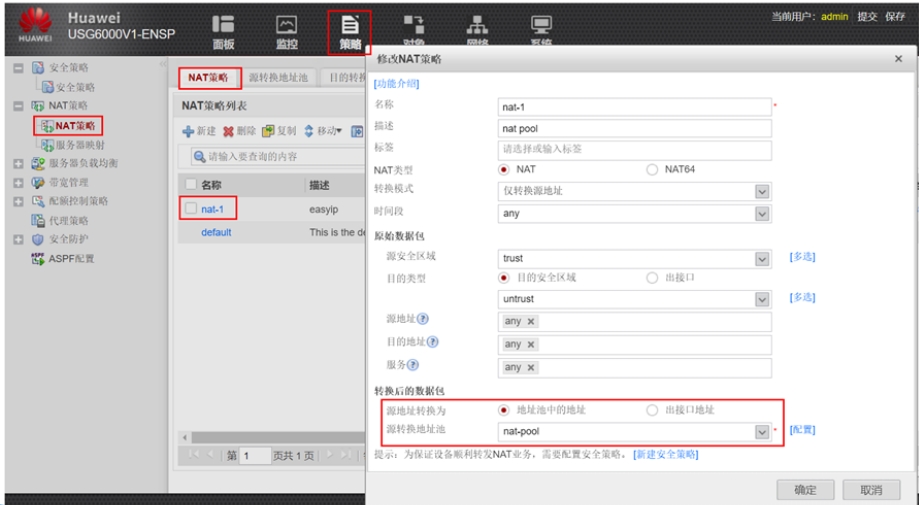

第三步:配置NAT策略

配置转换地址池

- IP地址范围:100.1.1.2~100.1.1.4(留出100.1.1.5)

源地址转化为:”地址池中的地址”

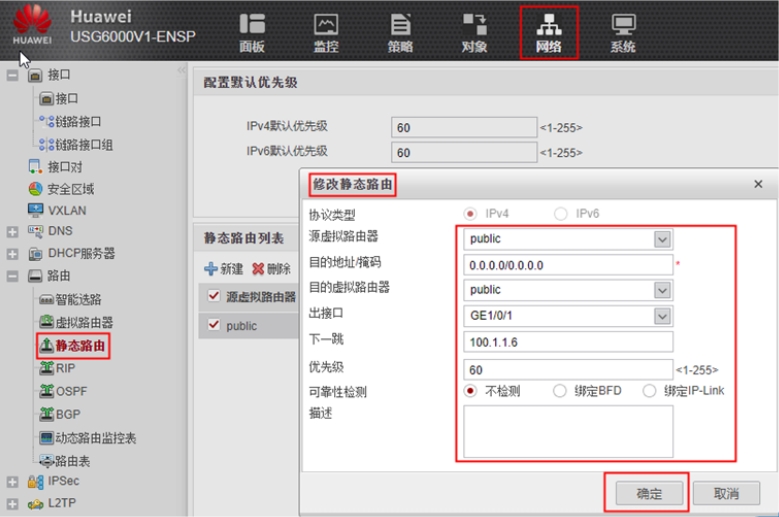

第四步:配置默认路由

出接口:G0/0/1

下一跳:100.1.1.6

第五步:配置路由器AR1

1 | <Huawei>u t m |

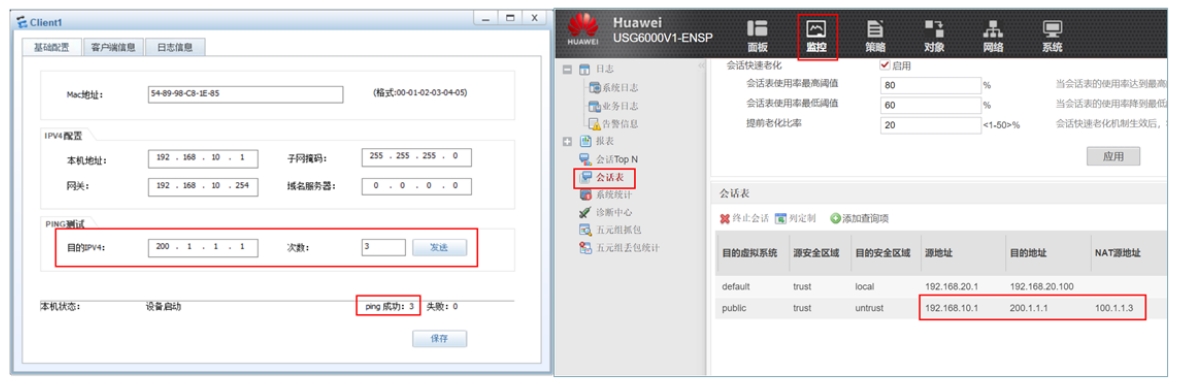

第六步:验证

在Client1可以ping通Server1

查看会话:监控 - 会话表 - 刷新

防火墙配置NAT Server

配置NAT Server

内网增加服务器:IP地址192.168.10.2

外网更换为客户端:IP地址200.1.1.1

企业需求和配置步骤

企业需求分析:

- 企业出口部署一台边界防火墙

- 企业公网IP网段为:100.1.1.0/29

- 企业内网部署WEB服务器

- 实现外网用户能够访问企业内网服务器

配置步骤

- 第一步:配置接口地址和安全区域

- 第二步:配置安全策略

- 第三步:配置NAT - 服务器策略

- 第四步:配置默认路由

- 第五步:验证

第一步:配置接口地址和安全区域

和上个实验一致

第二步:配置安全策略

增加”外网访问内网”安全策略

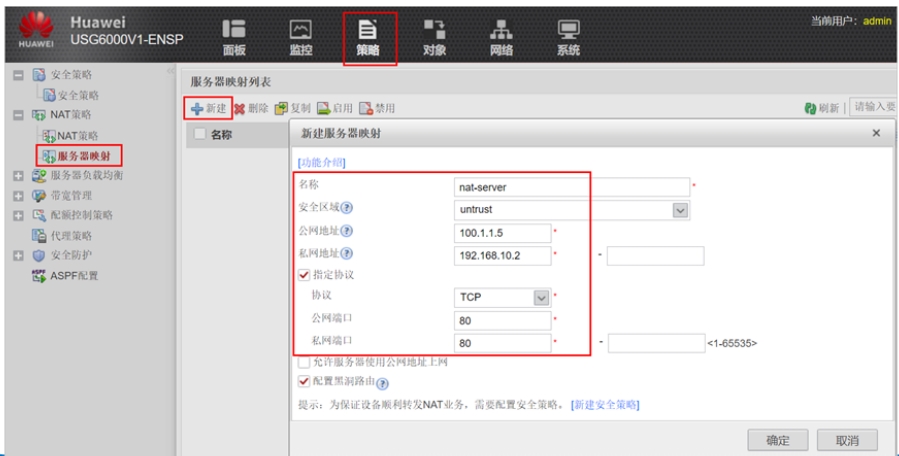

第三步:配置NAT策略

配置服务器映射

- 公网地址100.1.1.5,私网地址192.168.10.2,协议TCP,端口80

第四步:配置默认路由

和上一实验一致

第五步:配置路由器

和上一实验一致

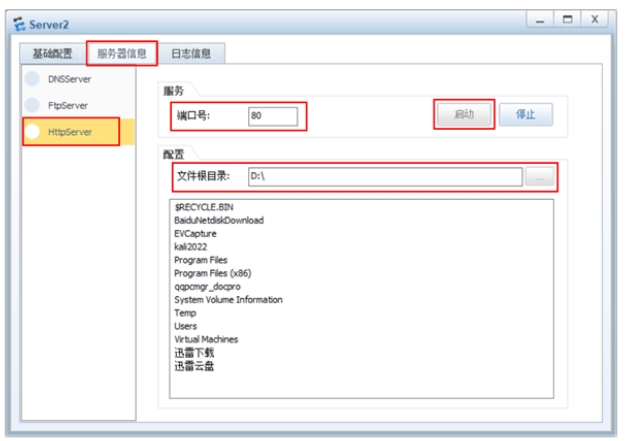

第六步:配置Server服务器

配置HttpServer

- 端口号80

- 文件根目录

- 启动

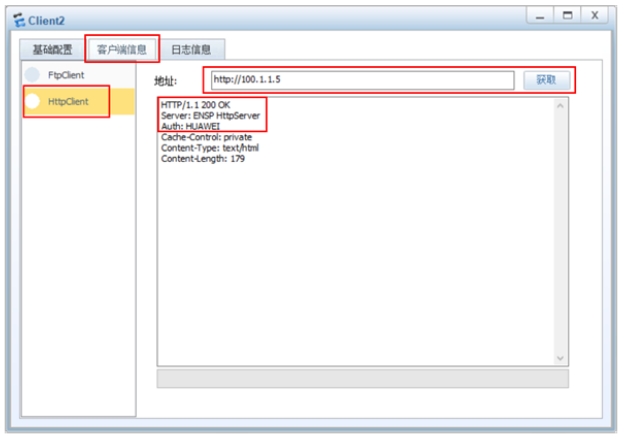

第七布:验证

在Client2上,使用HttpClient访问http://100.1.1.5

- 得到反馈

- HTTP://1.1 200 OK