网络安全-园区网实现与安全4

园区网实现与安全

ACL原理

安全问题日益严峻

随着网络的飞速发展,网络安全问题日益突出

- 企业重要服务器资源被随意访问,机密信息容易泄露,存在安全隐患

- Internet病毒肆意侵略企业内网,内网环境的安全性堪忧

- 网络带宽被各类业务占用,导致重要的业务带宽得不到保障

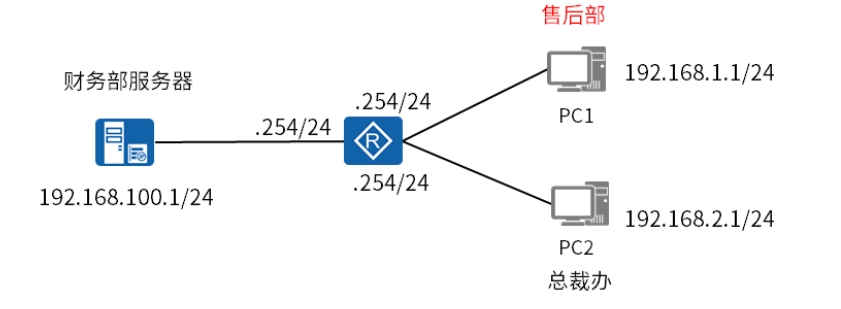

ACL应用场景

企业需求

- 为保证财务数据安全,禁止售后部门访问财务服务器,允许总裁办访问

- 禁止PC1访问财务服务器,允许PC2访问财务服务器

解决方案

- 配置ACL,控制数据包转发

ACL概述

ACL(Access Control List),访问控制列表

- ACL是一个包含了多个规则的列表,不同规则通过”规则号”进行区分

- 每条”规则”都包含:动作 + 条件两部分内容

- 动作分为:允许(permit)和 拒绝(deny)

- 条件分为:地址和端口等···

- 主要用于在网络中的众多数据报文中,”抓取”感兴趣的数据

- ACL本质上是一种报文过滤器,可以根据规则对报文进行过滤,按照规则的动作选择允许报文通过和阻止报文通过

- ACL的作用是对数据报文进行访问控制,提高网络安全性

ACL作用

对网络中数据报文进行过滤,做访问控制,

提高内网安全性, 提高带宽利用率

ACL命令解析

ACL配置命令举例

1 | [R1]acl 2000 |

ACL命令解析

- 2000:表示的是”ACL的名字”,可以通过ID表示,也可以通过字符表示

- rule:表示的是”规则”

- 10:表示的是”规则号”,取值范围是0-4294967294

- permit:表示的是动作 - 允许;(deny表示的是动作 - 拒绝)

- source:表示当前的”规则”检查的是数据包中的源地址

- 192.168.1.0:表示的是源IP地址段

- 0.0.0.255:表示的是与源IP地址段对应的通配符掩码

ACL类型

基本ACL

- 只能匹配”源IP地址”

- 匹配数据不精准

- ACL的ID取值范围是:2000 - 2999

高级ACL

- 可以匹配:源和目的IP地址、源和目的端口号、协议号等

- 匹配的数据更加精准

- ACL的ID取值范围是:3000 - 3999

ACL组成

**ACL编号:用于标识ACL **

- 基本:2000-2999

- 高级:3000-3999

规则:即描述报文匹配条件的判断语句

- 规则编号:用于标识规则,范围: 0~4294967294,规则号越小越好, 规则号可以手动指定,也可以根据步长值自动分配

- 动作:包括permit / deny两种动作,表示允许 / 拒绝

- 匹配项:地址、端口、通配符····

IP地址通配符也是有0和1组成的

- “0”表示”检查相应的位”,”1”表示”不检查相应的位”

- 总结:检查0,忽略1

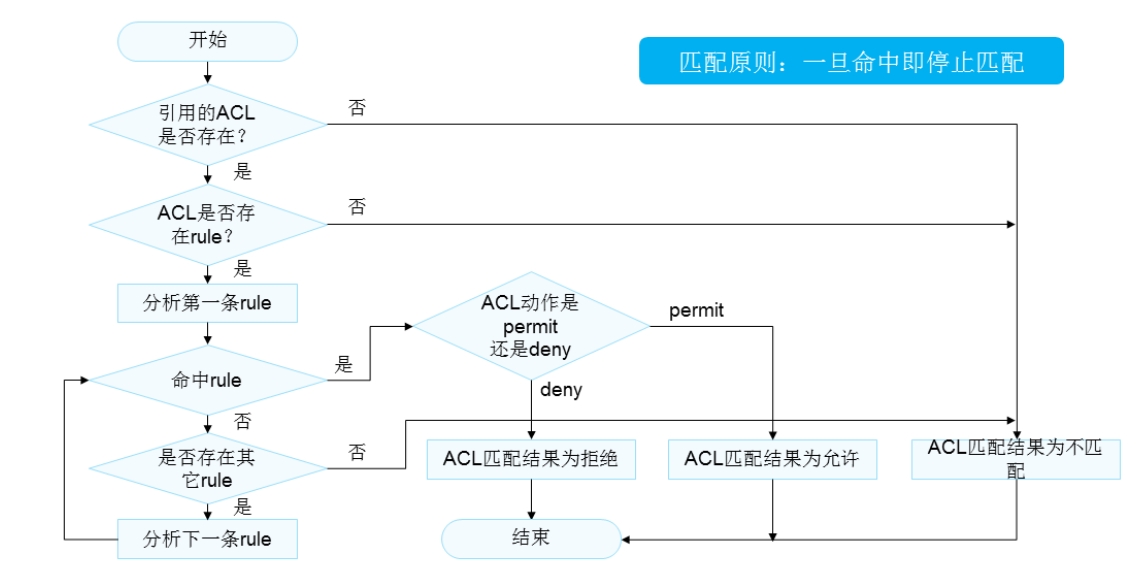

ACL配置机制

ACL配置顺序

- 根据ACL规则编号从小到大匹配(编号越小越优先被匹配)

ACL匹配机制

匹配即停止

如果没有匹配到第一条规则,向下查找第二条规则,如果匹配,则按照第二条规则的动作去执行

如果所有规则都无法匹配,则执行隐含规则

允许所有:只要使用traffic-filter调用ACL规则时默认规则是允许所有

拒绝所有:只要不使用traffic-filter调用ACL就是拒绝所有

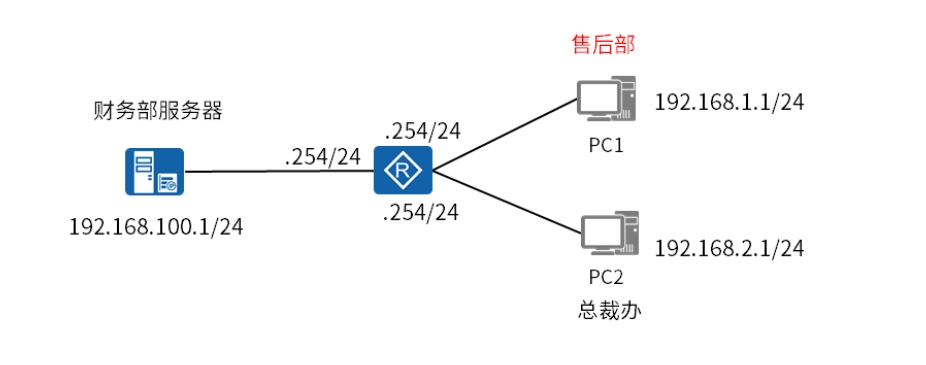

基本ACL配置

配置思路

企业需求:禁止PC1访问财务服务器,允许PC2访问

基本ACL配置命令

配置ACL

1 | [R1]acl 2000 //创建acl2000 |

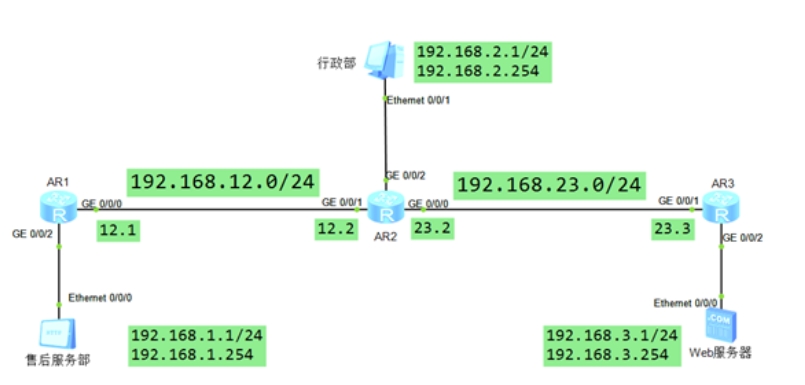

高级ACL配置

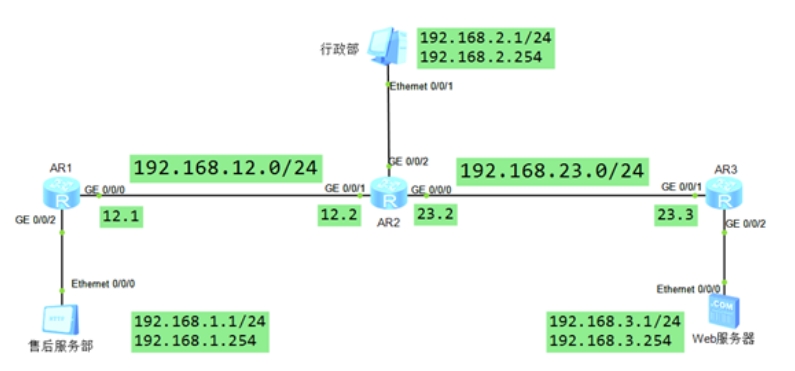

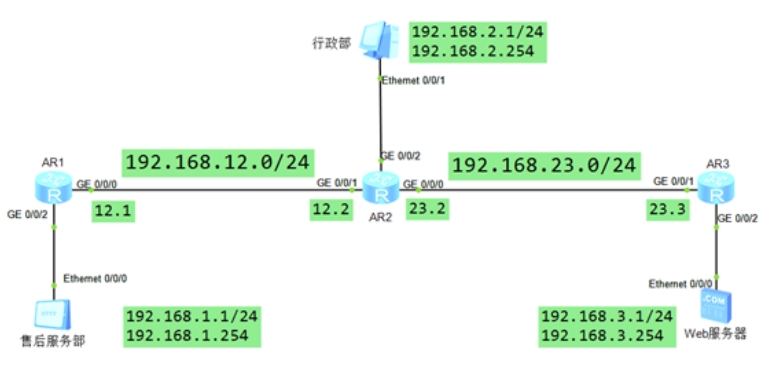

实验需求

实验需求

- 售后部仅仅能访问Server1上的Web服务,不能访问其他服务

- 售后部可以访问行政部的所有设备的任何服务

- 除了上述权限外,售后部不能访问网络中的其他任何主机

高级ACL配置命令

配置ACL

1 | [R1]acl 3000 //创建acl3000 |

高级ACL之ICMP

实验需求

实验需求

- 售后部主机仅仅能 ping通Server1,不能访问Server1其他服务

- 售后部主机可以访问行政部的所有设备的任何服务

- 除了上述权限外,售后部不能访问网络中的其他任何主机

高级ACL配置命令

配置ACL

1 | [R1]acl 3000 //创建acl3000 |

基本ACL之Telnet

实验需求

实验需求

- 为了便于设备管理,为设备开启远程管理功能,登录密码:NTD

- 仅仅允许R1的192.168.1.254 远程登录R2,其他设备不可以

- 拒绝R1的任何IP地址远程登录 R3,其他设备都可以

配置远程访问功能

配置远程访问

1 | [R2]user-interface vty 0 4 |

基本ACL配置命令

配置ACL

1 | [R2]acl 2000 //创建acl2000 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Nicopilot!